Während Lehrkräfte in der Vergangenheit nicht viel darüber nachdachten, ob die tolle neue App oder Online-Plattform, die sie für ihren Unterricht entdeckt hatten und dann kurzerhand direkt in der nächsten Unterrichtsstunde mit ihren Schülern ausprobierten, auch den datenschutzrechtlichen Vorgaben entsprach, ist man heute deutlich sensibler bezüglich des Themas Datenschutz. Es ist klar, nicht alles, was geht, ist auch immer gut, denn manche Anbieter genügen den datenschutzrechtlichen Vorgaben des Schulgesetzes und der DS-GVO nicht oder nur unzureichend. Doch woher weiß man, ob ein App den Anforderungen genügt?

Aufsichtsbehörden prüfen zwar durchaus Plattformen auf ihre Datenschutzkonformität und man liest dann Aussagen von ihnen wie, “können wir nicht empfehlen”, doch wer von ihnen Empfehlungen erwartet, wird enttäuscht werden, denn als ein Datenschutz TÜV oder eine Zertifizierungsstelle sehen sie sich nicht, wie auch die LDI NRW betont.

Selbst mit einer Checkliste wie dem Leitfaden für die datenschutzkonforme Auswahl und Nutzung von Apps.pdf des Kultuisministeriums Baden-Württemberg und der sehr gut gemachten Checkliste: Apps im Unterricht – Regeln und Tipps zum datenschutzkonformen Einsatz von DigiBitS wird es für viele Schulen noch immer sehr schwierig sein, eine entsprechende Bewertung vorzunehmen.

Auf dieser Seite sollen deshalb im Laufe der Zeit Bewertungen gesammelt werden zu Online-Plattformen und Apps, die für Schulen von Interesse sind. Beim Datenschutz Check soll festgestellt werden, ob die Angebote datenschutzkonform nutzbar sind bzw. unter welchen Bedingungen das möglich ist. Ziel ist dabei, dieses verständlich und nachvollziehbar aufzubereiten.

Bewertete Plattformen und Apps

- alfaview – Videokonferenzen

- Answergarden – Wortwolken aus Umfragen erstellen

- Anton App – interaktive Übungen

- BigBlueButton – Videokonferenzen

- Book Creator – online Bücher erstellen

- BookCreator App – Bücher erstellen

- Canva – Designs erstellen

- ChatGPT – AI Chat

- Classroomscreen – Tafelanzeige mit Interaktion

- Collaboard – Kollaboratives Online Whiteboard

- easy-feedback – Umfragen erstellen (Quick-Check)

- Edkimo – Umfrage Tool

- Edpuzzle – Videos mit Interaktivität versehen (Quick-Check)

- Entzettelt – digitaler Zettelkasten für Lehrkräfte

- Flinga – kollaborativ Ideen sammeln

- Flip – Diskussionen im Videoformat

- Genially – interaktive Inhalte gestalten

- GoodNotes – App – digitales Notizbuch

- ISY-Schule – Elternkommunikation Grundschule

- Jitsi – Videokonferenzen

- Kialo-edu – Diskussions-Plattform

- Lamapoll – online Umfragen

- LearningApps – interaktive Übungen

- lerntools.org – Quiz, Umfrage, Ideensammlung

- Librishare – Schulbibliothek online verwalten

- Loom – Bildschirm aufnehmen und teilen

- Mathigon – Mathematik online lernen

- Mentimeter – interaktive Umfragen

- miro board – online Whiteboard

- Nearpod – interaktiver Unterricht

- OrgPad – Ideen & Wissen – kollaborativ sammeln & strukturieren

- Padlet – digitale Pinnwand

- Plickers – Quiz Tool (Quick-Check)

- Quicknote.io – Micro Blogging

- Quiz Academy – Online Quiz und Lernkarten

- Quizlet – interaktive Lernkartensets

- Qwiqr – Audiofeedback

- SchoolFox – Messenger und mehr

- Schulbücherei.com – Buch- und Medienverwaltung online

- Schulmanger Online – Schulalltag organisieren

- Taskcards – online Pinnwand

- Teachermade – online Arbeitsblätter

- Trello – digitales Board

- Vocaroo – online Sprachrecorder

- Wakelet – digitale Sammelmappe

- whiteboard.fi – formative assessment

- Wooclap – interaktive Abfragen

- YouTube – Video Plattform

- Zenkit Hypernotes – Wissen organisieren

Weitere Informationen

Eine US Organisation, welche Apps und Plattformen auf das Thema Datenschutz untersucht und dafür die Datenschutzerklärungen der Anbieter auswertet, ist Common Sense Privacy Program. Auch wenn man sich vor allem auf Apps und Plattformen konzentriert, die für US Schulen von Interesse sind, lohnt ein Blick, da die Auswertungen sehr differenziert sind.

Wie kann man selbst Anbieter überprüfen?

- Man sollte zunächst das Impressum/ About nachsehen, um etwas über den Sitz der Firma herauszufinden, da dieses häufig auch die Jurisdiktion ist, welcher der Anbieter unterliegt.

- Danach sollte die Datenschutzerklärung/ Privacy untersucht werden. Zu den wichtigsten Angaben zählen die erhobenen Daten und die Dienste Dritter/ Third Parties.

- Auch die AGB/ Terms of Service/ Terms/ TOS können wichtige Aufschlüsse liefern. Sind die Angaben dort nur in englischer Sprache verfügbar, kann man sie sich gut mit dem EU Council Presidency Translator (Online-Übersetzungstool der EU Ratspräsidentschaft) übersetzen, der vor allem bei technisch-bürokratischer Sprache sehr zuverlässig ist.

- Moderne Browser zeigen an, wie viele Cookies auf einer Website aktiv sind bzw. gesetzt werden. Bei Chrome erhält man diese Informationen über einen Klick auf das Schloss-Symbol links neben der URL der Seite, bei Brave zeigt der Löwenkopf in der Standardeinstellung zusätzlich, welche Aktivitäten geblockt wurden. Vergleichbare Funktionen gibt es bei Firefox, Edge und Safari. Cookies, die unter der URL der Seite selbst aufgeführt werden (1st Party Cookies), sind oft unbedenklich. Anbieter lassen Dienste Dritter, etwa von Google, Facebook und ähnlich zunehmend unter der eigenen URL laufen. Sie erscheinen dann ebenfalls als 1st Party Cookies. Ein Blick lohnt immer auf Cookies, die von anderen URL (3rd party cookies), etwa Google, Facebook, DoubleClick.net, Mixpanel, … in die Plattform eingebunden sind.

- Eine einfache Möglichkeit, Cookies und Tracker sichtbar zu machen, ist das Third Party Tracking Tool von ProPrivacy Tools. Die URL wird eingegeben und sofern vorhanden, werden aufgefundene Tracking Tools angezeigt mit der Anzahl der Serverkontakte und einem Vergleichswert, wie oft der jeweilige Tracker auf anderen Websites ermittelt wurde.

- Mit dem Webdienst Webbkoll Dataskydd lassen sich Websites auf Cookies und Tracking Mechanismen überprüfen. Dabei sollte darauf geachtet werden, den Test mit einer Seite aus der Plattform, um die es geht, zu machen und nicht mit der Seite, mit welcher der Anbieter seine Plattform bewirbt. Prüft man die Seite, mit welcher der Anbieter auf sein Produkt aufmerksam macht und um Kunden wirbt, wird man nahezu immer Analyse Tools im Hintergrund laufen finden. Das muss in der eigentlichen Plattform nicht der Fall sein.3 Es kann allerdings schon ein Problem sein, wenn die Login Seite zu einer Plattform gleichzeitig die Seite ist, mit welcher der Dienst beworben wird. Dann mögen Nutzer zwar in der Plattform keinen Datenabgriffen ausgesetzt sein, werden dafür aber vor dem Login zum Daten Striptease gezwungen. Es empfiehlt sich, eine Seite in der Plattform aufzurufen und die URL davon dann in Webbkoll Dataskydd zu testen.

- Der DSGVO Webseiten-Check von Dr. Datenschutz prüft Websites recht umfangreich. Anders als bei Webbkoll Dataskydd wird hier auch automatisch bewertet, ob sich aus bestimmten Befunden Datenschutz Probleme ergeben könnten. Nicht jedes aufgezeigte mögliche Problem stellt aber tatsächlich eines dar. Wie bei vergleichbaren Tools kann mit diesem nur geprüft werden, was öffentlich ist. Seiten, die hinter einem Login liegen und andere Befunde ergeben könnten, lassen sich damit nicht überprüfen.

- Ein Dienst, der nur auf Daten(ab)flüsse von Websites schaut, ist Request Map Generator. Daten(ab)flüsse von Websites lassen sich damit in Form einer Art von Mindmap sichtbar machen. Die Ziele der Daten(ab)flüsse werden farbig nach ihrer Art kategorisiert. Geprüft werden können mit dem Tool jedoch nur “öffentliche URLs”. D.h. was hinter einem Login passiert, kann wie bei Webbkoll DataSkydd in der Regel nicht geprüft werden.

- urlscan.io ist ein deutscher Anbieter, der Websites untersucht und sehr detaillierte Ergebnisse liefert zu kontaktierten Servern, integrierten Links, Cookies, aktiven JavaScripten und mehr. Um zu sehen, was hinter einem Login passiert, braucht es vertieftes Wissen, wie man vorgeht.

- Die Seite PrivacyScore beschreibt sich selbst als einen automatischen Webseiten-Scanner dabei unterstützt, Webseiten auf Datenschutz- und Sicherheitsaspekte hin zu untersuchen. Anders als bei Webbkoll Dataskydd sind die Ergebnisse jedoch nicht immer zuverlässig. Wie sicher ein Befund der automatischen Analyse ist, wird mit einem Label markiert.

- Die Erweiterung Big Tech Detective für Chromium basierte Browser und Firefox zeigt auf, ob beim Aufruf einer Website Daten mit Servern von Google, Facebook, Amazon und Microsoft ausgetauscht werden. Blockiert man eine der Plattformen, werden deren Anfragen aufgelistet, so dass man sehen kann, über welche Schnittstellen die Kommunikation erfolgt.

- Die australische Plattform BuiltWith mit deutschem Benutzerinterface gibt Aufschluss über die von einer Website verwendeten Technologien. Dabei werden auch Analyse- und Tracking Dienste, welche auf einer Website eingebaut sind, aufgeführt. Anders als Webbkoll Dataskydd, liefert BuiltWith keine Echtzeit Analyse, sondern greift auf eine Datenbank zurück, die fortlaufend aktualisiert wird. In den Ergebnissen finden sich auch Hinweise, ob sich genutzte Dienste im Laufe der Zeit verändert haben.

- Verwendet eine Website Google Analytics kann man über die Google-Analytics Prüfung der Universität Bamberg testen, ob die IP Nummer dabei durch Verkürzung anonymisiert wird oder nicht. Mit Verkürzung erhält Google Analytics keine IP Nummer, die geeignet ist, die im Zusammenhang mit dieser IP Nummer aufgezeichneten Aktivitäten einer identifizierbaren Person zuzuordnen.

- Die Prüfung mit dem Tool der Uni Bamberg kommt in der Regel an ihre Grenzen, wenn man innerhalb einer Plattform mit eingeloggtem Nutzern prüfen will. Es bleibt dann noch die Möglichkeit, selbst zu forschen über die Entwicklertools im Chrome Browser oder Chromium basierten Browsern. Eine Anleitung dazu findet sich unter IP-Anonymisierung in Google Analytics prüfen und aktivieren bei traffic3.

- Mobile Apps verhalten sich oft ähnlich wie Websites von Anbietern. Auch in Apps können wie in Websites Analyse- und Tracking Dienste eingebaut werden, um Aufschluss über Nutzer und ihr Verhalten zu erlangen. Anbieter wie Facebook und Google bieten App Entwicklern sogenannte Software Developer Kits (SDK) an, die fertige Funktionen liefern und Entwicklern Arbeit abnehmen können. Allerdings kommt dieser Service oft mit einem Preis. Die Anbieter der SDK erhalten Zugriff auf Daten der App Nutzer.

- Bei iOS sind App Anbieter seit iOS 14 gehalten, genaue Datenschutzinformationen zu geben und Tracking offenzulegen. Hier sollte man genau hinsehen bei der Auswahl von Apps.

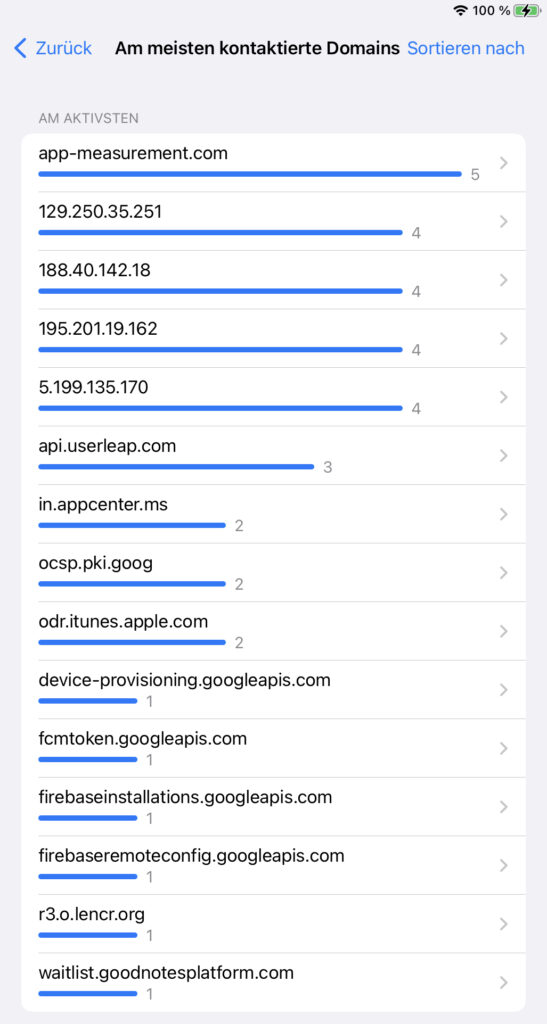

- Seit iOS 15.2 gibt es nun die Möglichkeit, die Aktivitäten von Apps zu protokollieren. Was vorher über nur ein zwischengeschaltetes Tool wie einen Proxy Server möglich war, ist jetzt mit Bordmitteln von iOS machbar. Wenn im Menü Datenschutz aktiviert, zeichnet iOS die Serverkontakte von Apps auf und stellt diese grafisch aufbereitet dar. Das Beispiel stellt die Serverkontakte für das App GoodNotes dar.

Die Darstellung ist für das einzelne App möglich und für kontaktierte Server. Auf Apps bezogen wird dargestellt, welche Server ein App kontaktiert und auf Server bezogen erfährt man welche Apps eine bestimmte Server Adresse aufrufen. Wer sich tiefer einlesen möchte, findet auf der Entwickler Website von Apple unter Inspecting App Activity Data mehr Informationen.

Die Darstellung ist für das einzelne App möglich und für kontaktierte Server. Auf Apps bezogen wird dargestellt, welche Server ein App kontaktiert und auf Server bezogen erfährt man welche Apps eine bestimmte Server Adresse aufrufen. Wer sich tiefer einlesen möchte, findet auf der Entwickler Website von Apple unter Inspecting App Activity Data mehr Informationen. - Wer bei iOS noch tiefer forschen will und Einblick in den Netzwerkverkehr der Apps erhalten möchte, kann dieses direkt auf einem iOS Gerät machen, braucht dafür jedoch ein App wie Charles for iOS. Dieses App, welches es auch für macOS und Windows gibt, baut einen Proxy auf, über den HTTP and HTTPS Netzwerk Verkehr aufgezeichnet werden kann. Über SSL-Proxying, lassen sich die SSL-/TLS-Anfragen von Apps im Klartext einsehen.

- Bei Android gibt es zu Apps ebenfalls Datenschutzerklärungen. Allerdings sind diese nicht mit denen von iOS vergleichbar. Orientierung liefert hier die Datenbank von Mobil-Sicher – App Check. Ergänzend kann man Exodus – (Bewertung von Android Apps in Bezug auf Datenschutz) konsultieren.

- Sowohl für iOS als auch Android Apps lassen sich Analyseergebnisse und Risikobewertungen bei AppMicroscope.com finden. Nach der Suche nach einem bestimmten App wird angezeigt, welche Ergebnisse vorliegen. Ein Klick auf ein Ergebnis bringt eine detailliertere Ansicht mit Einzelergebnissen.

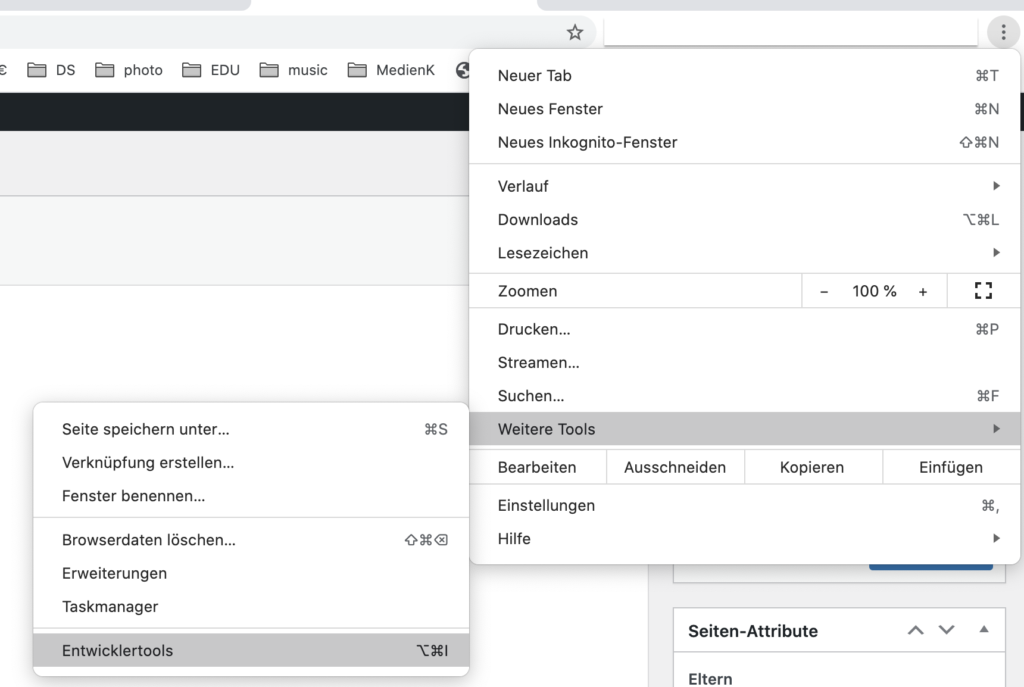

- Wer selbst tiefer bohren möchte, kann sich der Entwickler Tools des Browsers bedienen. Bei Browsern wie Chrome oder Brave, der auf der Chrome Basis aufbaut, oder auch Firefox ist das relativ einfach. Man geht über das Hamburger Menü (die drei Punkte oben rechts) auf Weitere Tools und dann auf Entwickler Tools.

Dort gibt es zwei Stellen, die einen guten Einblick geben, welche Datenverbindungen zwischen Browser und dem bestehen, was von einer besuchten Website angezeigt wird und welche Cookies gesetzt werden.

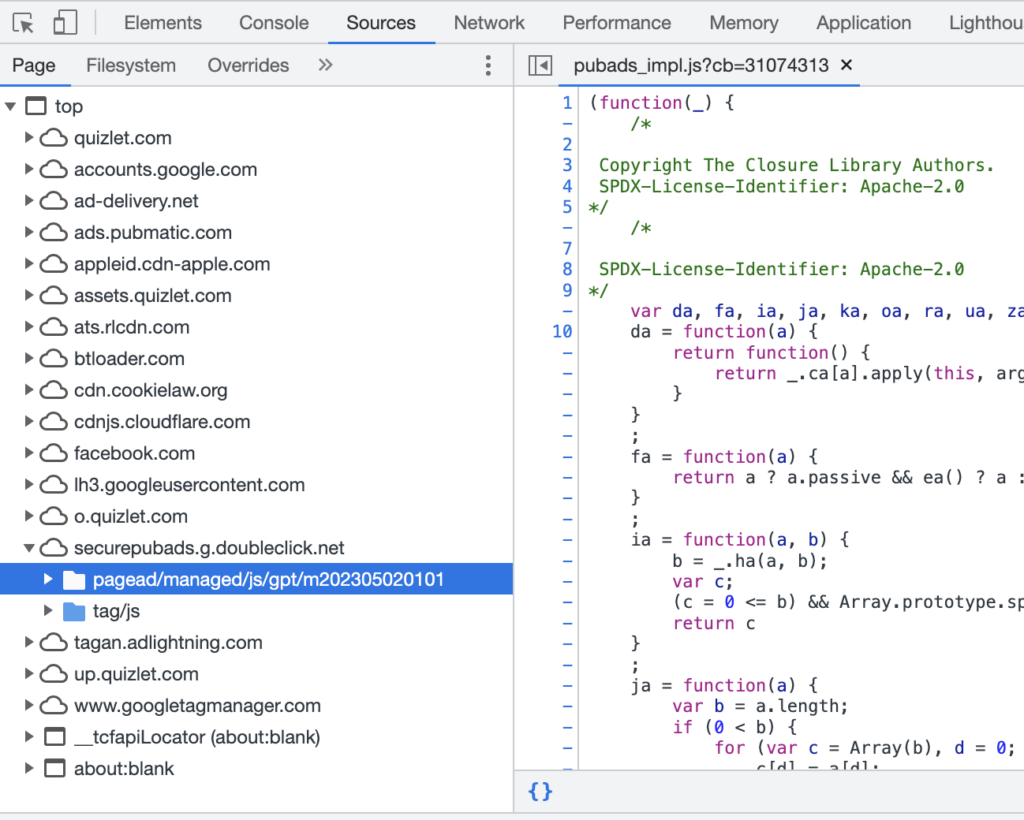

Unter Sources wird angezeigt, von welchen Servern die im Browser dargestellten Inhalte kommen. Welche Cookies gesetzt werden, ist unter Application sichtbar. Am Beispiel der Seite Quizlet – Ireland (ohne Bestätigung des Cookie Dialogs) sieht man, dass Inhalte der Seite von einer Vielzahl verschiedener Server kommen. Inhalte kommen vom Anbieter Quizlet selbst, aber auch von Google, Ad-Delivery.net, Ads-pubmatic.com, Apple, ats.rlcdn.com, btloader.com, cookielaw.org, CloudFlare, Facebook, Google Double Click, Adlightning, Google Tag Manager und tcfapiLocator.com.

Am Beispiel der Seite Quizlet – Ireland (ohne Bestätigung des Cookie Dialogs) sieht man, dass Inhalte der Seite von einer Vielzahl verschiedener Server kommen. Inhalte kommen vom Anbieter Quizlet selbst, aber auch von Google, Ad-Delivery.net, Ads-pubmatic.com, Apple, ats.rlcdn.com, btloader.com, cookielaw.org, CloudFlare, Facebook, Google Double Click, Adlightning, Google Tag Manager und tcfapiLocator.com.

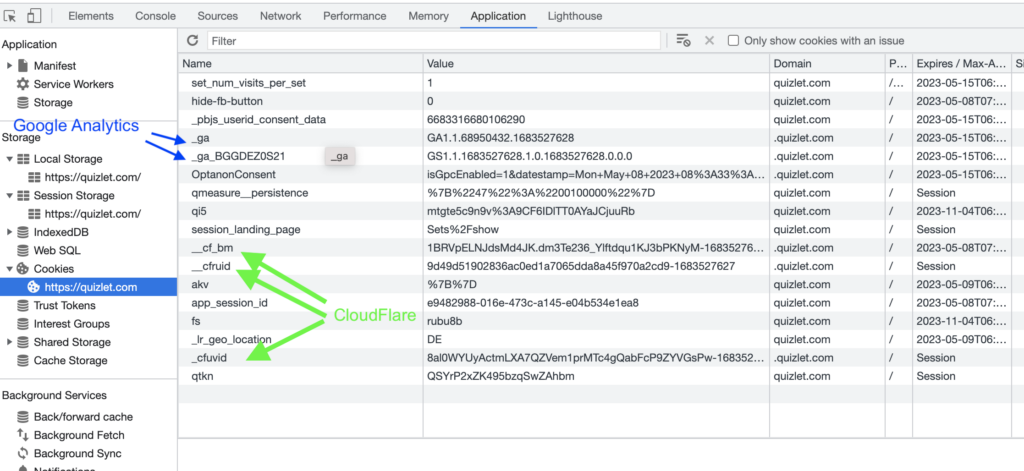

Cookies werden unter dem Reiter Application angezeigt. Doch auch unter Local Storage können Cookies abgelegt sein. Anders als bei den unter Cookies im Browser abgelegten Dateien gibt es hier keine Speicherbegrenzung. Auch hier kann man mitunter Drittanbieter Cookies finden. Für die Website werden unter Application die Cookies angezeigt. Die, welche der Domain der Website (quizlet.com) selbst zugeordnet sind, bezeichnet man als 1st party cookies, und die, welche anderen Websites zugeordnet sind, fallen unter 3rd party Cookies. Um herauszufinden, welche Cookies, woher kommen, reicht eine Websuche mit der Suchmaschine des Vertrauens. Im Fall dieser einzelnen Webseite werden

Für die Website werden unter Application die Cookies angezeigt. Die, welche der Domain der Website (quizlet.com) selbst zugeordnet sind, bezeichnet man als 1st party cookies, und die, welche anderen Websites zugeordnet sind, fallen unter 3rd party Cookies. Um herauszufinden, welche Cookies, woher kommen, reicht eine Websuche mit der Suchmaschine des Vertrauens. Im Fall dieser einzelnen Webseite werden

- als 3rd party cookies: laufen auf dieser Website ohne Zustimmung zum Setzen aller Cookies im Cookie Dialog keine Cookies. Das ändert sich jedoch massiv, lässt man das Setzen von Cookies uneingeschränkt zu.

- als 1st party cookies: alle angezeigten Cookies werden als unter der Domain von quizlet.com laufend angezeigt. Dazu gehören Google-Analytics, Pubmatic, Cloud Flare und weitere.