Seit der Ausstattungsinitiative des Landes NRW im Juli 2020 sind iPads als Dienstgeräte für Lehrkräfte weit verbreitet.1Siehe auch https://www.news4teachers.de/2020/06/nrw-investiert-100-millionen-euro-fuer-200-000-lehrer-rechner-also-500-euro-pro-geraet/ Diese Zuwendung des Landes, welche Schulträger bei der Digitalisierung ihrer Schulen durch die Ausstattung der Lehrkräfte mit digitalen dienstlichen Endgeräten unterstützen sollten, war eine einmalige und begrenzte Aktion, die weder Mittel für Ersatz von defekten Geräten noch für die Ausstattung von Lehrkräften vorsah, welche nach der ursprünglichen Ausstattung neu an eine Schule kamen. Eine Nachfolge der Ausstattungsinitiative ist bisher nicht genauso wenig in Aussicht wie eine dauerhafte gesetzliche Regelung der Zuständigkeiten bei der Ausstattung von Lehrkräften mit dienstlichen Endgeräten. Das wird jetzt zunehmend zum Problem, denn die seit 2020 Mit einer Zweckbindungsfrist von vier Jahren beschafften Geräte kommen in die Jahre. Unabhängig von der Ausstattungsinitiative des Landes hatten einzelne Schulträger bereits in den Jahren zuvor Lehrkräfte mit iPads ausgestattet, teils zur Nutzung als Dienstgerät, manchmal aber auch nur als Anzeigegerät in Kombination mit einer digitalen Tafel oder einem Projektor.

In diesem Beitrag soll es um die Frage gehen, wie zu verfahren ist, wenn ein Gerät, hier ein dienstlich genutztes iPad, sein End of Life (EOL) erreicht. EOL meint hier das Ende des Supports mit Funktions- und vor allem Sicherheitsupdates für das Gerät durch den Hersteller, Apple.

Für Schulen und Schulträger stellt sich die Frage, wie geht man mit der Situation um, was ist zu tun, wenn ein iPad EOL erreicht hat und wer ist hier eigentlich verantwortlich?

Informationen zum EOL von Apple Produkten

Für jede Generation von Geräten sichert Apple Support für mehrere Jahre zu, macht dabei aber keine verbindlichen Angaben, für wie viele Jahre der Support erfolgen wird. Nach dem Support Ende, welches erfahrungsgemäß bei 5+ Jahren liegt2Siehe hierzu https://techjunkies.blog/digital-life/support-ende-ipad-ipados-updates/, empfängt das Gerät keine regelmäßigen Updates mehr, weder Updates des Betriebssystems, iPad OS, noch Sicherheitsupdates. Bei besonders kritischen Sicherheitslücken erhalten iPads aber auch nach Überschreiten von 6 Jahren gelegentlich doch noch entsprechende Sicherheitsupdates.

Wie lange unterstützt Apple seine Geräte tatsächlich?

Wie oben bereits angedeutet, gibt es von Apple keine auf eine bestimmte Jahreszahl festgelegte Aussagen zur Dauer Supports bei iPads. In einem Dokument zur Langlebigkeit als Design Merkmal von Apple Geräten von Juni 2024 heißt es:

“Apple hat eine nachweisbare Erfolgsbilanz bei der Bereitstellung weit verbreiteter und langlebiger Betriebssysteme, die weit über den historischen Branchenstandard hinausgehen, sowie Funktionsupdates für Betriebssysteme, die bis zu 6 Jahre nach der ursprünglichen Veröffentlichung der jeweiligen Geräte herauskamen. […]

Doch selbst wenn ein Apple-Produkt nicht mehr auf das neueste Betriebssystem von Apple aktualisiert werden kann, bemühen wir uns, wichtige Sicherheitsupdates für unsere Kund:innen bereitzustellen.”

Als Beispiel für ein Sicherheitsupdate wird ein Update von März 2024 für ein im Jahr 2015 eingeführtes Gerät mit iOS 15 und damit rund 9 Jahre altes Gerät angeführt. Apple wirbt mit der Langlebigkeit seiner digitalen Endgeräte, macht aber keine auf eine feste Jahreszahl festgelegte für alle Geräte geltende verbindliche Aussage dazu, wie lange Funktions- und Sicherheitsupdates bereitgestellt werden. Über die Faktoren, welche bei Apple darüber entscheiden, wie lange ein Gerät regelmäßige Updates erhält und wann ein Gerät über diesen Zeitraum hinaus Sicherheitsupdates erhält, kann nur spekuliert werden. Die Verkaufszahlen eines Gerätemodells und die Anzahl der noch in Gebrauch befindlichen Vertreter dieses Modells dürften eine wesentliche Rolle spielen. Im iPad Benutzer Handbuch gibt Apple eine Übersicht, welche iPad Modelle von der aktuellen Version iPadOS 26 unterstützt werden. Dazu gehören laut Wikipedia beispielsweise das

- Pad (8. Generation) (Home-Button) – Verkauf ab September 2020

- iPad (9. Generation) (Home-Button) – Verkauf ab September 2021

- iPad (10. Generation) – Verkauf ab Oktober 2022

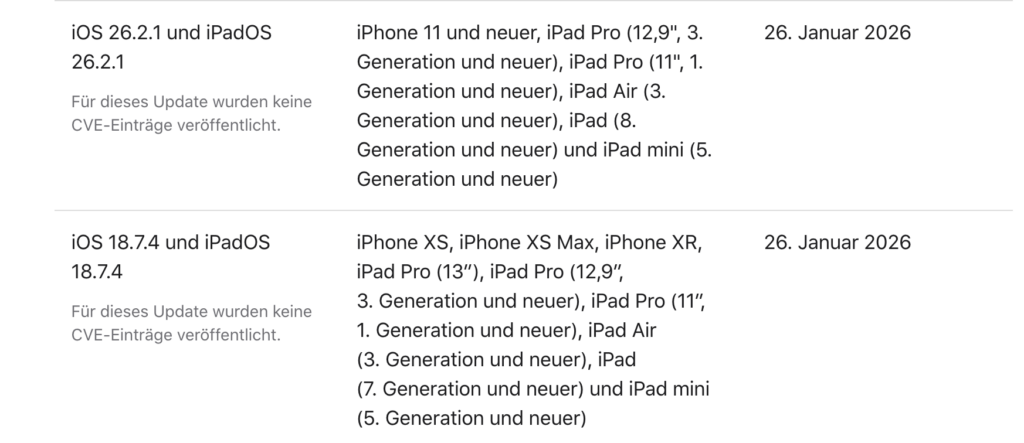

Das iPad (7. Generation) (Home-Button) – Verkauf ab September 2019 wird von iPadOS 26 nicht mehr unterstützt und hat am 26. Januar 2026 zeitgleich mit neueren Geräten ein Update auf die Version 18.7.4 erhalten, mit welchem Fehler behoben und Sicherheitslücken geschlossen wurden3Siehe hierzu https://support.apple.com/de-de/1001003. Ob es in Zukunft ein erneutes Sicherheitsupdate für iPads der 7. Generation geben wird,bleibt offen. Der aktuelle Stand der Sicherheitsupdates ist dokumentiert unter Apple Security Releases. “(1) Die automatisierte Verarbeitung der personenbezogenen Daten ist zulässig auf dienstlichen digitalen Geräten und in Netzwerken, wenn jeweils über die Konfiguration die Vertraulichkeit, Integrität und Verfügbarkeit gemäß Artikel 32 in Verbindung mit Artikel 5 der Datenschutz-Grundverordnung gewährleistet sind.” “Bei der Einbindung der Geräte muss deren Nutzungszweck in der Schule berücksichtigt werden und welche Informationen zukünftig mit ihnen verarbeitet werden sollen. Abgeleitet daraus ergeben sich spezifische Anforderungen für die Einhaltung der Informationssicherheit (Vertraulichkeit, Integrität und Verfügbarkeit).“ “Ziel ist es, Schulträger bei der Digitalisierung ihrer Schulen durch Ausstattung der Lehrkräfte mit digitalen dienstlichen Endgeräten sowie Schulen bei der rechtssicheren Arbeit mit personenbezogenen Daten nach den Vorgaben der §§ 120 bis 122 des Schulgesetzes NRW und der Verordnung für die zur Verarbeitung zugelassenen Daten von Schülerinnen, Schülern und Eltern (VO-DV I) und der Verordnung über die zur Verarbeitung zugelassenen Daten der Lehrerinnen und Lehrer (VO-VD II) zu unterstützen.”

Rechtliche Aspekte

Bei der Betrachtung des EOL Problems sind in rechtlicher Hinsicht zwei Fragen relevant.

Rechtliche Vorgaben

Welche Voraussetzungen dienstliche digitale Geräte erfüllen müssen, damit auf ihnen personenbezogene Daten verarbeitet werden dürfen, regelt § 2 Abs. 1 VO-DV I.

Eine entsprechende Formulierung findet sich auch in den FAQ zur Förderrichtlinie:

Damit ist klar, welche Voraussetzungen ein dienstlich genutztes iPad erfüllen muss, wenn darauf personenbezogene Daten verarbeitet werden sollen. Vertraulichkeit, Integrität und Verfügbarkeit müssen gewährleistet sein. Sicherheitslücken im Betriebssystem eines iPads können dazu führen, dass eine oder mehrere dieser Voraussetzungen nicht mehr gewährleistet sind.

Zuständigkeiten

Für eine Vertraulichkeit, Integrität und Verfügbarkeit gewährleistende Konfiguration ist der Schulträger zuständig. Die Förderrichtlinie legt ihm in der Richtlinie unter 1.1 entsprechende Pflichten auf.

Gemäß den Aussagen in den FAQ (siehe oben) leiten sich aus den Rechtsvorgaben der Richtlinie “spezifische Anforderungen für die Einhaltung der Informationssicherheit (Vertraulichkeit, Integrität und Verfügbarkeit)” ab. D.h. mit anderen Worten, der Schulträger ist verpflichtet, dafür zu sorgen, dass diese Anforderungen von den iPads eingehalten werden.

Laut den FAQ zur Förderrichtlinie ist der Schulträger auch Eigentümer der Geräte: “Die Geräte werden den Lehrerinnen und Lehrer unentgeltlich für die Dauer der dienstlichen Aufgabenerledigung zur Verfügung gestellt (Nr. 4.1. RiLi Lehrerendgeräte). Die Verteilung der Endgeräte obliegt der Verantwortung des

Schulträgers. Eigentümer der Geräte bleibt der Schulträger.” Er kann damit nach Ablauf der Zweckbindungsfrist von 4 Jahren, die gemäß der Förderrichtlinie mit der Lieferung an den Schulträger beginnt4Die FAQ machen hier eine andere Aussage und rechnen ab “Bekanntgabe des Förderbescheides”. .

Die Schulleitung ist ebenfalls in der Verantwortung.

In § 1 Abs. 1 VO-DV I heißt es entsprechend:

“Für die Schule stellt die Schulleiterin oder der Schulleiter, für die Schulaufsichtsbehörde die Leiterin oder der Leiter der Behörde durch technische oder organisatorische Maßnahmen sicher, dass der Schutz der verarbeiteten Daten gemäß Artikel 32 in Verbindung mit Artikel 5 der [DS-GVO] gewährleistet ist und die Löschungsbestimmungen eingehalten werden.”

In Verbindung mit § 2 Abs. 1 VO-DV I bedeutet dieses: sobald die die dort definierten Vorraussetzungen – die “Einhaltung der Informationssicherheit (Vertraulichkeit, Integrität und Verfügbarkeit)” – nicht mehr gegeben sind, dürfen auf einem dienstlichen iPad keine personenbezogenen Daten mehr verarbeitet werden. Die Schulleitung als Verantwortlicher im Sinne der DS-GVO kann dann nicht mehr den Schutz der Verarbeitung gewährleisten und darf eine Verarbeitung auf dem betroffenen Gerät nicht weiter zulassen.

Wann ist der kritische Punkt erreicht?

Da es von Apples Seite keine konkreten Aussagen zur Support Dauer für einzelne Generationen von iPads gibt, kann letztlich nur anhand der von Apple veröffentlichten Updates entschieden werden. Erscheinen für iPads neue Updates und die in der Schule als Dienstgeräte genutzten Geräte erhalten es nicht, ist zu prüfen, ob es für die Geräte relevant ist. Es geht hier primär um die Sicherheitsupdates und sekundär um Updates zur Fehlerbehebung.

Die Übersicht über die Sicherheitsupdates ist die erste Anlaufstelle, da die Sicherheitsupdates entscheidend sind für die Einhaltung der Informationssicherheit. Wie oben bereits beschrieben, hat beispielsweise das iPad der 7. Generation im Januar 2026 ein Sicherheitsupdate erhalten wie auch neuere Geräte. Damit ist es vorerst in der sicheren Zone bis das nächste Sicherheitsupdate erscheint.

Erscheint ein neues Sicherheitsupdate und berücksichtigt das Dienst iPad nicht, ist der kritische Punkt mit großer Wahrscheinlichkeit erreicht. Es wäre zwar theoretisch möglich, dass das Dienst iPad dieses Update nicht braucht, da es ausschließlich Sicherheitsupdates betrifft, welche in Verbindung mit einer neueren iPadOS Version oder neuerer Hardware auftreten. Ein Beispiel wäre ein Sicherheitsupdate, welches einen KI-Prozessor des iPad (Neural Engine) betrifft, den es aber in älteren Modellen noch nicht gibt. Schulen werden allerdings kaum in der Lage sein, eigenständig zu beurteilen, ob ein iPad ein bestimmtes Update benötigt oder nicht, weiterhin die Sicherheit der Verarbeitung von personenbezogenen Daten zu gewährleisten.

Der kritische Punkt kann auch erreicht werden, wenn es für das betroffene iPad-Modell zwar ein Sicherheitsupdate gibt, das Gerät dieses jedoch mangels Speicherplatz nicht installieren kann. Das ist häufig der Fall bei Geräten mit sehr geringem Speicherplatz, wie etwa den Geräten mit 32 Gigabyte.

Welche Optionen sind verfügbar?

Wie geht man nun mit der Situation um, wenn die in der Schule genutzten Dienst iPads das zuletzt veröffentlichte Sicherheitsupdate nicht mehr erhalten haben oder nicht mehr installieren können?

Bei Sicherheitsupdates geht es primär um Sicherheitsrisiken, welche sich aus einer Nutzung des Internets und von Online gebundenen Diensten und Apps ergeben können. Nur sehr wenige Sicherheitsupdates betreffen die Sicherheit des Gerätes im Offline Bereich (z.B. Sicherheit des Touch ID-Fingerabdrucksensors). Man könnte also pragmatisch gedacht, iPads auch ohne Sicherheitsupdates weiter nutzen, wenn sie im Flugmodus genutzt werden und keinerlei Online Verbindung mehr aufbauen können, aus denen Risiken entstehen könnten. Diese Möglichkeit würde spätestens dann enden, wenn ein das Gerätemodell betreffendes Sicherheitsupdate veröffentlicht wird, welches die Offline Sicherheit der Geräte betrifft. Das Problem hierbei ist, dass ein Lehrer iPad ohne Internetzugang kaum brauchbar ist.

Solange Lehrkräfte über das Dienst iPad keine personenbezogenen Daten verarbeiten und es nur im Unterricht nutzen, um Inhalte auf einem Anzeigegerät anzuzeigen, ist das unproblematisch, da in diesem Fall § 2 Abs. 1 VO-DV I nicht greift.

Exkurs Schülergeräte

Schüler iPads sind dann unproblematisch, wenn es sich um unpersonalisierte Koffergeräte handelt. Dezidierte Vorgaben wie § 2 Abs. 1 VO-DV I für Lehrer Geräte gibt es hier nicht. Trotzdem wäre eine Nutzung, aus welcher durch ungepatchte Sicherheitslücken Risiken entstehen können, auch bei Schülerinnen und Schülern nicht vertretbar. Dies wäre je nach Nutzung der Fall, vor allem wenn es sich um personalisierte iPads handelt, die an Schülerinnen und Schüler entliehen sind.

Handlungsmöglichkeiten

- Die Schulleitung erteilt den Lehrkräften wieder die Genehmigung zur Verarbeitung von personenbezogenen Daten auf privaten Endgeräten. Das Genehmigungsformular ist das alte von 2018. Es stimmt allerdings an einigen Stellen nicht mehr. Die Auf der dritten Seite unter “3. Art der verarbeiteten Daten und Dokumente” aufgeführten personenbezogenen Daten gemäß Anlage 3 VO-DV I, welche verarbeitet werden dürfen, haben sich erweitert. Man orientiert sich also nicht am Genehmigungsformular, sondern an der Anlage 3 der VO–DV I. Mit dieser Genehmigung überbrückt man die Zeit, bis neue Geräte bereitgestellt werden. Bis dahin dürften noch einige viele Monate ins Land gehen. Geld für die Beschaffung von Geräten wird es vermutlich frühestens 2026 geben.

- Die zweite Option wäre, dass der Schulträger auf eigene Kosten Geräte beschafft. Das kommt in diesem Fall jedoch nicht infrage. (Man kann argumentieren, soviel man will, dass der Dienstherr, das Land, für die Ausstattung mit Geräten zuständig ist, doch damit setzt man das Land nicht unter Druck und es ändert nichts. Das Spiel wurde vor den Geräten aus der Ausstattungsinitiative über Jahre erfolglos gespielt. Die Rechtslage der finanziellen Zuständigkeiten ist aktuell nicht geklärt, wie auch im Jahr 2018, als ein Gutachten von 2018 sehr deutlich auf die fehlenden gesetzlichen Regelungen hinwies.5Wer nicht das ganze Dokument lesen will, schaut direkt auf Seite 52, wo es eine Zusammenfassung der Ergebnisse gibt.

- Es gibt noch eine dritte Option. Hat man noch gut funktionierende, zum Ende des Förderzeitraums beschaffte, jüngere iPads für Schülerinnen und Schüler, so besteht die Möglichkeit einige davon zu Lehrergeräten zu machen. Das ist möglich, da die Zweckbindung bei diesen Geräten gemäß der Förderrichtlinie ebenfalls nach vier Jahren erlischt, die Geräte in das Eigentum des Schulträgers übergehen und dieser darüber verfügen kann, wie er für richtig hält. Es soll auch Geräte geben, die lange gelagert wurden, bevor sie zum Einsatz kamen, bzw. Geräte, die selten durch Schülerinnen und Schüler genutzt wurden.

Weitere Punkte

Kann man Geräte nach dem EOL nicht doch noch weiter nutzen?

Man kann iPads auch nach dem Ende der Support-Updates durchaus weiter nutzen, wenn sie noch funktionieren, nur sollte man sie eben nicht mehr zur Verarbeitung von personenbezogenen Daten nutzen, zumindest nicht, wenn sie weiterhin mit Internetzugang genutzt werden. Deaktiviert man den Zugriff auf das Internet und verarbeitet weiter personenbezogene Daten auf den Geräten, muss allerdings sichergestellt sein, dass die Verfügbarkeit der Daten gewährleistet ist. Dafür müssten die auf den Geräten verarbeiteten Daten regelmäßig über einen USB-Stick oder eine externe Festplatte, welche man mit einem passenden Adapter mit dem iPad verbindet, gesichert werden.

Und was, wenn Sicherheitsupdates für die dienstliche Nutzung keine Relevanz haben?

iPads sind grundsätzlich sehr sicher, auch wenn sie nicht alle Updates erhalten haben. Viele Sicherheitsupdates betreffen sehr eingegrenzte und spezielle Risiken, die im Kontext einer Nutzung als dienstliches iPad zur Verarbeitung von personenbezogenen Daten eher nicht relevant sind. Solange das iPad nicht ein Update benötigt, welches ein sehr breites Risiko adressiert, welches auch für die dienstliche Verarbeitung von personenbezogenen Daten ein Risiko darstellen würde, sind mögliche Risiken für die verarbeiteten Daten extrem gering und man könnte eine weitere Nutzung des Gerätes vertreten. Das würde jedoch bedeuten, dass man die veröffentlichten Updates und die beschriebenen Sicherheitslücken, welche sie adressieren, sehr genau verfolgen und analysieren muss, um von Update zu Update zu entscheiden, ob eine weitere Nutzung der Geräte vertretbar ist. Die entscheidende Frage ist hier dann jedoch, wer übernimmt die Beurteilung der Updates und vor allem, wer trägt dabei die Verantwortung?

Kann man die Sicherheit nicht durch Einschränkungen über das MDM verbessern?

Die Sicherheit verbessern kann man durch bestimmte Einschränkungen, die dann in der Regel auch die Funktionalität einschränken, ganz sicher. Aber wer trägt die Verantwortung, dass das auch alles ausreicht, die Sicherheit zu gewährleisten?

Wie sieht es mit Laptops aus?

Da je Lehrkraft lediglich maximal 500 Euro zur Verfügung standen, wurden überwiegend günstigere Laptops besorgt, die mit dem Windows Betriebssystem ausgestattet waren. Im Juli 2020 waren derartige Computer noch mit Windows 10 ausgestattet. Windows 11 stand ab Oktober 2021 zur Verfügung, konnte jedoch nur auf Geräten installiert werden, welche die Hardware-Voraussetzungen mit sich brachten. Der kostenlose Support für Windows 10 endete am 14. Oktober 2025. Microsoft hat mittlerweile angekündigt, den kostenlosen Support bis zum 14. Oktober 2026 zu verlängern. Bis dahin sind kostenfreie Updates für Geräte mit Windows 10 über das ESU-Programm verfügbar.6Siehe auch https://www.verbraucherzentrale.de/wissen/digitale-welt/apps-und-software/support-fuer-windows-10-endet-das-muessen-sie-wissen-105980 ESU steht für Extended-Security-Updates. Die beschriebene Option steht in dieser Form allerdings nicht für Dienstgeräte mit einer Education-Lizenz zur Verfügung. Schulträger können die Extended-Security-Updates jedoch für eine sehr geringe Gebühr erwerben.7siehe z.B. https://www.cotec.de/microsoft-windows-10-extended-security-per-device-700257-0107768 Gemäß der Förderrichtlinie sind Schulträger nicht verpflichtet, diese Kosten zu tragen, zumal die Zweckbindung der Geräte ohnehin abgelaufen ist.

Windows Laptops mit Windows 10, die als Dienstgeräte genutzt werden, und seit Mitte Oktober letzten Jahres 2025 keine Updates mehr erhalten, können demnach genau wie iPads, deren EOL erreicht ist, nicht mehr oder nur noch mit großen Einschränkungen zur Verarbeitung von personenbezogenen Daten genutzt werden.

Das sagt das MSB

Das Ministerium für Schule und Bildung (MSB) wurde im Rahmen einer kleinen Anfrage der FDP Fraktion im Landtag NRW mit der Frage zum Zustand der Lehrerendgeräte befragt: “Wie ist der technische Zustand der Lehrkräfte-Endgeräte an Schulen in NRW und wie plant die Landesregierung deren Modernisierung?” Am 21.01.2026 stand die Landesregierung Rede und Antwort (siehe Drucksache 18/17488). In der Anfrage möchte die Fraktion Informationen zum Zustand der Geräte haben, dazu wie viele Geräte überhaupt noch im Einsatz sind und wie es mit dem Austausch der Geräte aussieht? Das MSB gibt sich in seiner Antwort bedeckt. Auch wenn die Zweckbindungsfrist der Geräte nun abgelaufen ist, so das MSB, könnten viele Geräte weiterhin eingesetzt werden. Man arbeite an der Umsetzung des Digitalpaktes 2.0. Damit ist man an den Schulen so schlau wie bisher.

Stand 02/2026

Im Ergebnis konnte so der Nachweis erbracht werden, dass die Übermittlung von Telemetriedaten an Microsoft erfolgreich unterbunden werden kann.

Im Ergebnis konnte so der Nachweis erbracht werden, dass die Übermittlung von Telemetriedaten an Microsoft erfolgreich unterbunden werden kann.

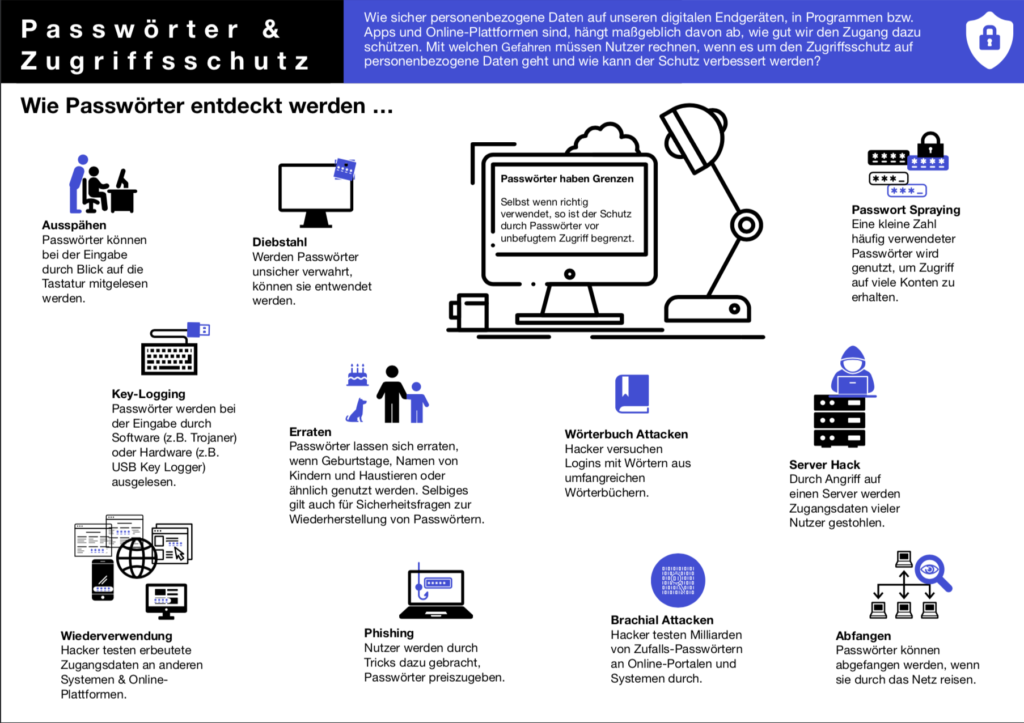

Werden Passwörter auf Zettel geschrieben, die irgendwo hinterlegt werden, so können diese gefunden und die Passwörter entwendet werden. Bei vielen Lehrkräften war zumindest in der Vergangenheit ein beliebter Ort zur Verwahrung von Passwörtern der Lehrerkalender. Immer wenn Passwörter irgendwo ungeschützt notiert werden, besteht das Risiko, dass andere in ihren Besitz gelangen.

Werden Passwörter auf Zettel geschrieben, die irgendwo hinterlegt werden, so können diese gefunden und die Passwörter entwendet werden. Bei vielen Lehrkräften war zumindest in der Vergangenheit ein beliebter Ort zur Verwahrung von Passwörtern der Lehrerkalender. Immer wenn Passwörter irgendwo ungeschützt notiert werden, besteht das Risiko, dass andere in ihren Besitz gelangen. Unter einem Keylogger versteht man eine Hardware oder Software, welche in der Lage ist, sämtliche Tastatureingaben aufzuzeichnen und gegebenenfalls an Dritte zu übermitteln. Hardware Keylogger sind kleine USB Stecker mit einem Speicher und teilweise mit einer Funkverbindung, welche zwischen die Tastatur und den Rechner gesteckt werden. Aufgrund der geringen Größe fallen sie nicht ins Auge. Im Unterschied zu Keylogger Software müssen die USB Stecker ausgebaut und ausgelesen werden, wenn sie nicht über Funk auslesbar sind. Für die Personen, welche sie installieren, besteht außerdem ein gewisses Risiko der Entdeckung beim Ein- und Ausbau. Diese Probleme bestehen bei Keyloggern in Form von Software nicht. In der Regel gelangen sie über Schadsoftware auf den Rechner und es gibt sie auch für mobile Endgeräte. Die aufgezeichneten Eingaben können sie über das Internet an ihre Auftraggeber weiterleiten. In der Schule sind an stationären Rechnern mit einer kabelgebundenen Tastatur Keylogger in Form eines USB Stecker das größte Risiko. Sie sind klein, leicht zu beschaffen und kosten nicht viel. Im schulischen Alltag ist es für Schüler vielfach ein Leichtes, einen solchen Stecker am Lehrer PC im Computerraum oder am Pult im Klassen- oder Kursraum anzubringen. Potenziell lassen sich so sämtliche Zugänge der Lehrkräfte abgreifen, die sich an diesen Rechnern einloggen, sofern die genutzten Zugänge nur durch Benutzername und Passwort gesichert sind.

Unter einem Keylogger versteht man eine Hardware oder Software, welche in der Lage ist, sämtliche Tastatureingaben aufzuzeichnen und gegebenenfalls an Dritte zu übermitteln. Hardware Keylogger sind kleine USB Stecker mit einem Speicher und teilweise mit einer Funkverbindung, welche zwischen die Tastatur und den Rechner gesteckt werden. Aufgrund der geringen Größe fallen sie nicht ins Auge. Im Unterschied zu Keylogger Software müssen die USB Stecker ausgebaut und ausgelesen werden, wenn sie nicht über Funk auslesbar sind. Für die Personen, welche sie installieren, besteht außerdem ein gewisses Risiko der Entdeckung beim Ein- und Ausbau. Diese Probleme bestehen bei Keyloggern in Form von Software nicht. In der Regel gelangen sie über Schadsoftware auf den Rechner und es gibt sie auch für mobile Endgeräte. Die aufgezeichneten Eingaben können sie über das Internet an ihre Auftraggeber weiterleiten. In der Schule sind an stationären Rechnern mit einer kabelgebundenen Tastatur Keylogger in Form eines USB Stecker das größte Risiko. Sie sind klein, leicht zu beschaffen und kosten nicht viel. Im schulischen Alltag ist es für Schüler vielfach ein Leichtes, einen solchen Stecker am Lehrer PC im Computerraum oder am Pult im Klassen- oder Kursraum anzubringen. Potenziell lassen sich so sämtliche Zugänge der Lehrkräfte abgreifen, die sich an diesen Rechnern einloggen, sofern die genutzten Zugänge nur durch Benutzername und Passwort gesichert sind. Da es nicht einfach ist, sich Passwörter zu merken, verwenden viele Nutzer ihre Passwörter gerne an verschiedenen Stellen. Mitunter nutzen sie leichte Abänderungen in Form von angehängten Zahlen, etwa Jahreszahlen. Das Problem hierbei ist, sobald die Zugangsdaten zu einer Online-Plattform in fremde Hände gelangt sind, geraten auch Zugänge zu anderen Plattformen, Anwendungen oder Systemen in Gefahr. Gerade in der Schule ist die Gefahr groß, dass die Zugangsdaten von Lehrkräften, wenn sie in falsche Hände gelangt sind, an anderen Anwendungen und Plattformen, welche Lehrkräfte der Schule ebenfalls benutzen, getestet werden. Selbiges gilt auch, wenn Zugangsdaten durch einen Angriff auf eine Online-Plattform in fremde Hände gelangen. Sie werden dann systematisch an anderen Plattformen getestet.

Da es nicht einfach ist, sich Passwörter zu merken, verwenden viele Nutzer ihre Passwörter gerne an verschiedenen Stellen. Mitunter nutzen sie leichte Abänderungen in Form von angehängten Zahlen, etwa Jahreszahlen. Das Problem hierbei ist, sobald die Zugangsdaten zu einer Online-Plattform in fremde Hände gelangt sind, geraten auch Zugänge zu anderen Plattformen, Anwendungen oder Systemen in Gefahr. Gerade in der Schule ist die Gefahr groß, dass die Zugangsdaten von Lehrkräften, wenn sie in falsche Hände gelangt sind, an anderen Anwendungen und Plattformen, welche Lehrkräfte der Schule ebenfalls benutzen, getestet werden. Selbiges gilt auch, wenn Zugangsdaten durch einen Angriff auf eine Online-Plattform in fremde Hände gelangen. Sie werden dann systematisch an anderen Plattformen getestet. Es ist leichter, sich Passwörter zu merken, wenn sie mit bekannten Personen, Ereignissen, Tieren und ähnlichem verknüpft sind. Deshalb verwenden Nutzer gerne Namen, Geburtsdaten und ähnlich. Dadurch entsteht für die mit diesen Passwörtern geschützten Zugänge jedoch ein enormes Risiko, da sich diese Passwörter entweder erraten lassen oder durch ein wenig Recherche zu ermitteln sind. Das gilt selbst, wenn diese Passwörter durch zusätzliche Zahlen, Sonderzeichen oder ähnlich verlängert werden. Auch wenn einzelne Buchstaben durch Ziffern oder Sonderzeichen ersetzt werden, etwa ein o durch 0 oder ein S durch $, da diese “Tricks” von vielen Menschen genutzt werden.

Es ist leichter, sich Passwörter zu merken, wenn sie mit bekannten Personen, Ereignissen, Tieren und ähnlichem verknüpft sind. Deshalb verwenden Nutzer gerne Namen, Geburtsdaten und ähnlich. Dadurch entsteht für die mit diesen Passwörtern geschützten Zugänge jedoch ein enormes Risiko, da sich diese Passwörter entweder erraten lassen oder durch ein wenig Recherche zu ermitteln sind. Das gilt selbst, wenn diese Passwörter durch zusätzliche Zahlen, Sonderzeichen oder ähnlich verlängert werden. Auch wenn einzelne Buchstaben durch Ziffern oder Sonderzeichen ersetzt werden, etwa ein o durch 0 oder ein S durch $, da diese “Tricks” von vielen Menschen genutzt werden. Um sich Zugang zu mit dem Internet verbundenen Rechnern und Online-Plattformen zu verschaffen, nutzen Hacker oft sogenannte Wörterbuch Attacken. Dabei werden sämtliche Wörter aus bekannten Wörterbüchern als Zugangsdaten ausprobiert. Bekannt sind auch die sogenannten Rainbow Tables, riesigen Sammlungen von erbeuteten Passwörtern, die dann ebenfalls systematisch ausgetestet werden, um Zugriff zu erhalten.

Um sich Zugang zu mit dem Internet verbundenen Rechnern und Online-Plattformen zu verschaffen, nutzen Hacker oft sogenannte Wörterbuch Attacken. Dabei werden sämtliche Wörter aus bekannten Wörterbüchern als Zugangsdaten ausprobiert. Bekannt sind auch die sogenannten Rainbow Tables, riesigen Sammlungen von erbeuteten Passwörtern, die dann ebenfalls systematisch ausgetestet werden, um Zugriff zu erhalten. Die Technik ist alt, jedoch noch immer erfolgreich. Durch E-Mails, gefälschte Websites oder sogar Telefonanrufe werden Nutzer dazu gebracht, ihre Zugangsdaten an Dritte zu verraten.

Die Technik ist alt, jedoch noch immer erfolgreich. Durch E-Mails, gefälschte Websites oder sogar Telefonanrufe werden Nutzer dazu gebracht, ihre Zugangsdaten an Dritte zu verraten. Vor allem schlecht gewartete Server werden leicht Beute von Hackern. Werden dann die Zugangsdaten von Nutzern nicht entsprechend gesichert verwahrt, erhalten die Hacker unter Umständen Zugriff auf große Mengen von Benutzernamen und Passwörtern. Diese können sie dann nutzen, um an auf dem Server gespeicherten Konto-Inhalten der Benutzer zu gelangen wie auch um sie an anderen Online-Plattformen zu testen.

Vor allem schlecht gewartete Server werden leicht Beute von Hackern. Werden dann die Zugangsdaten von Nutzern nicht entsprechend gesichert verwahrt, erhalten die Hacker unter Umständen Zugriff auf große Mengen von Benutzernamen und Passwörtern. Diese können sie dann nutzen, um an auf dem Server gespeicherten Konto-Inhalten der Benutzer zu gelangen wie auch um sie an anderen Online-Plattformen zu testen. Besonders groß sind die Risiken, dass Zugangsdaten abgefangen werden, wenn der Login an Online-Plattformen von ungesicherten WLAN und Computern aus erfolgt. Dritte können dann leicht versuchen, sich in die Kommunikation zwischen zu schalten, um dabei Zugangsdaten zu erbeuten, mit denen sie sich dann selbst Zugang verschaffen.

Besonders groß sind die Risiken, dass Zugangsdaten abgefangen werden, wenn der Login an Online-Plattformen von ungesicherten WLAN und Computern aus erfolgt. Dritte können dann leicht versuchen, sich in die Kommunikation zwischen zu schalten, um dabei Zugangsdaten zu erbeuten, mit denen sie sich dann selbst Zugang verschaffen. Der Schutz von Zugängen zu Systemen, Programmen, Apps und Online-Plattformen, in welchen personenbezogene Daten aus der Schule verarbeitet werden ist für die Sicherheit der dort verarbeiteten Daten besonders wichtig. Aus diesem Grund ist es erforderlich, Zugänge vor allem dann zusätzlich zu schützen, im Idealfall durch eine Zwei Faktor Authentifizierung, wenn darauf von Geräten aus zugegriffen werden soll, welche außerhalb geschützter Räume wie der schulischen Verwaltung genutzt werden. Aber selbst dort ist eine Schule deutlich besser aufgestellt, wenn der Zugang zu Anwendungen und Online-Plattformen verstärkt geschützt wird, wenn dort große Mengen von personenbezogenen Daten, besonders sensible oder kritische Daten verarbeitet werden. Selbiges gilt auch für die Zugänge zu administrativen Konten.

Der Schutz von Zugängen zu Systemen, Programmen, Apps und Online-Plattformen, in welchen personenbezogene Daten aus der Schule verarbeitet werden ist für die Sicherheit der dort verarbeiteten Daten besonders wichtig. Aus diesem Grund ist es erforderlich, Zugänge vor allem dann zusätzlich zu schützen, im Idealfall durch eine Zwei Faktor Authentifizierung, wenn darauf von Geräten aus zugegriffen werden soll, welche außerhalb geschützter Räume wie der schulischen Verwaltung genutzt werden. Aber selbst dort ist eine Schule deutlich besser aufgestellt, wenn der Zugang zu Anwendungen und Online-Plattformen verstärkt geschützt wird, wenn dort große Mengen von personenbezogenen Daten, besonders sensible oder kritische Daten verarbeitet werden. Selbiges gilt auch für die Zugänge zu administrativen Konten.