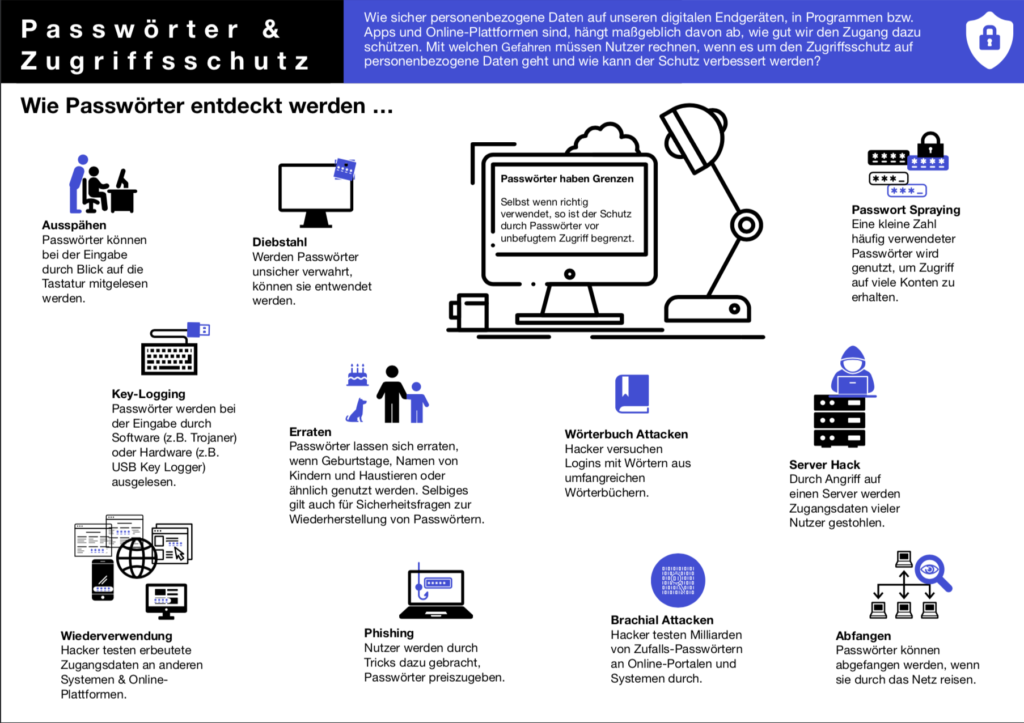

Wenn es darum geht, personenbezogene Daten zu schützen, dann spielen Passwörter und andere Formen des Zugriffsschutzes eine besonders wichtige Rolle. Untersuchungen zeigen immer wieder, dass gerade dabei sehr viel falsch gemacht wird von Benutzern. In diesem Beitrag soll deshalb mit Blick auf Schule gezeigt werden, wo die Gefahren lauern und wie der Schutz für den Zugang zu Rechnern, Mobilgeräten, Software, Apps und Online-Plattformen verbessert werden kann.

Risiko – Ausspähen von Passwörtern

Gerade in der Schule, wo viele Menschen aufeinander treffen, ist es leicht möglich, andere bei der Eingabe von Passwörtern zu beobachten. Vor allem bei Passwörtern von geringer Komplexität ist es sehr einfach, diese Passwörter bei der Eingabe mit zu lesen und zu merken.

Maßnahme – alternative Authentifizierung

Vor allem Endgeräte wie Computer, Smartphones und Tablets bieten heute die Möglichkeit, alternative Anmeldeverfahren einzurichten. Windows-Rechner erlauben es, je nach Hardware zusätzlich eine Authentifizierung über Fingerabdruck, Security Key und ähnlich einzurichten. Moderne Apple Rechner bieten in der Regel eine Authentifizierung über Fingerabdruck. Gleiches ist auch bei vielen Mobilgeräten möglich. Lehrkräfte sollten diese Möglichkeiten nutzen, um den Zugang zum Gerät zu schützen, wenn sie dieses mit in den Unterricht nehmen. Von der Nutzung von PIN-Nummern und in Entsperrmustern sollte aus Sicherheitsgründen in diesen Umgebungen abgesehen werden.

Maßnahme – 2 Faktor Authentifizierung

Mit zwei Faktor Authentifizierung (2FA) ist die Absicherung eines Zugangs mit einem zweiten Geheimnis gemeint. D. h., es muss nicht nur ein Passwort eingegeben werden oder ein Fingerabdruck, sondern zusätzlich ein zweites Passwort, ein Code oder ein Security Key. Durch diese doppelte Sicherung haben Angreifer keine Möglichkeit, sich Zugang zum Gerät, zur Software oder Online-Plattform zu verschaffen, da ihnen die zweite Authentifizierung fehlt. Die Nutzung von 2FA ist immer dann zu empfehlen, wenn es keine andere Möglichkeit gibt, das Risiko des ausspähen von Passwörtern sicher zu reduzieren und vor allem wenn es um Zugänge zu Geräten oder Anwendungen geht deren Schutz besonders kritisch ist.

Risiko – Datendiebstahl

Werden Passwörter auf Zettel geschrieben, die irgendwo hinterlegt werden, so können diese gefunden und die Passwörter entwendet werden. Bei vielen Lehrkräften war zumindest in der Vergangenheit ein beliebter Ort zur Verwahrung von Passwörtern der Lehrerkalender. Immer wenn Passwörter irgendwo ungeschützt notiert werden, besteht das Risiko, dass andere in ihren Besitz gelangen.

Werden Passwörter auf Zettel geschrieben, die irgendwo hinterlegt werden, so können diese gefunden und die Passwörter entwendet werden. Bei vielen Lehrkräften war zumindest in der Vergangenheit ein beliebter Ort zur Verwahrung von Passwörtern der Lehrerkalender. Immer wenn Passwörter irgendwo ungeschützt notiert werden, besteht das Risiko, dass andere in ihren Besitz gelangen.

Maßnahme – Passwort-Manager

Eine einfache Möglichkeit, Passwörter sicher zu verwahren, sind sogenannte Passwort Manager oder Passwort Safes. Das sind Programme, die durch ein besonderes Hauptkennwort gesichert sämtliche Passwörter eines Nutzers aufnehmen können. Gute Passwort Manager lassen sich durch alternative Authentifizierungsmethoden wie Fingerabdruck oder sogar durch zwei Faktor Authentifizierung zusätzlich absichern. Passwort Manager speichern nicht nur Passwörter und Benutzernamen, sondern auch die URL der zugehörigen Seite und können dadurch davor schützen, dass Zugangsdaten an gefälschten Seiten eingegeben werden. Darüber hinaus bieten diese Programme auch die Möglichkeit, sichere Passwörter zu erzeugen. Da man sie sich nicht mehr merken muss, können sie sehr komplex sein.

Risiko – Keylogger

Unter einem Keylogger versteht man eine Hardware oder Software, welche in der Lage ist, sämtliche Tastatureingaben aufzuzeichnen und gegebenenfalls an Dritte zu übermitteln. Hardware Keylogger sind kleine USB Stecker mit einem Speicher und teilweise mit einer Funkverbindung, welche zwischen die Tastatur und den Rechner gesteckt werden. Aufgrund der geringen Größe fallen sie nicht ins Auge. Im Unterschied zu Keylogger Software müssen die USB Stecker ausgebaut und ausgelesen werden, wenn sie nicht über Funk auslesbar sind. Für die Personen, welche sie installieren, besteht außerdem ein gewisses Risiko der Entdeckung beim Ein- und Ausbau. Diese Probleme bestehen bei Keyloggern in Form von Software nicht. In der Regel gelangen sie über Schadsoftware auf den Rechner und es gibt sie auch für mobile Endgeräte. Die aufgezeichneten Eingaben können sie über das Internet an ihre Auftraggeber weiterleiten. In der Schule sind an stationären Rechnern mit einer kabelgebundenen Tastatur Keylogger in Form eines USB Stecker das größte Risiko. Sie sind klein, leicht zu beschaffen und kosten nicht viel. Im schulischen Alltag ist es für Schüler vielfach ein Leichtes, einen solchen Stecker am Lehrer PC im Computerraum oder am Pult im Klassen- oder Kursraum anzubringen. Potenziell lassen sich so sämtliche Zugänge der Lehrkräfte abgreifen, die sich an diesen Rechnern einloggen, sofern die genutzten Zugänge nur durch Benutzername und Passwort gesichert sind.

Unter einem Keylogger versteht man eine Hardware oder Software, welche in der Lage ist, sämtliche Tastatureingaben aufzuzeichnen und gegebenenfalls an Dritte zu übermitteln. Hardware Keylogger sind kleine USB Stecker mit einem Speicher und teilweise mit einer Funkverbindung, welche zwischen die Tastatur und den Rechner gesteckt werden. Aufgrund der geringen Größe fallen sie nicht ins Auge. Im Unterschied zu Keylogger Software müssen die USB Stecker ausgebaut und ausgelesen werden, wenn sie nicht über Funk auslesbar sind. Für die Personen, welche sie installieren, besteht außerdem ein gewisses Risiko der Entdeckung beim Ein- und Ausbau. Diese Probleme bestehen bei Keyloggern in Form von Software nicht. In der Regel gelangen sie über Schadsoftware auf den Rechner und es gibt sie auch für mobile Endgeräte. Die aufgezeichneten Eingaben können sie über das Internet an ihre Auftraggeber weiterleiten. In der Schule sind an stationären Rechnern mit einer kabelgebundenen Tastatur Keylogger in Form eines USB Stecker das größte Risiko. Sie sind klein, leicht zu beschaffen und kosten nicht viel. Im schulischen Alltag ist es für Schüler vielfach ein Leichtes, einen solchen Stecker am Lehrer PC im Computerraum oder am Pult im Klassen- oder Kursraum anzubringen. Potenziell lassen sich so sämtliche Zugänge der Lehrkräfte abgreifen, die sich an diesen Rechnern einloggen, sofern die genutzten Zugänge nur durch Benutzername und Passwort gesichert sind.

Maßnahme – Kontrolle

Eine einfache Maßnahme besteht in der Sensibilisierung der Lehrkräfte und der regelmäßigen Kontrolle der USB Stecker. Man sollte jedoch bedenken, im Alltag einer Schule wird eine solche Kontrolle jedoch vielfach nicht möglich sein oder schlichtweg vergessen werden.

Maßnahme – 2FA

Durch eine Zwei Faktor Authentifizierung lässt sich verhindern, dass unbefugte Personen selbst mit einem ausgelesenen Benutzernamen und Passwort keinen Zugang erhalten. Für Windows und MacOS Systeme gibt es die Möglichkeit, die Anmeldung am Gerät selbst zusätzlich mit einem Security Key abzusichern. Auf den Systemen muss dazu eine zusätzliche Software installiert werden, die nach der Eingabe des ersten Passworts den Security Key anfordert. Alternativ kann an einigen Systemen auch mit einem Sicherheitscode gearbeitet werden, der über ein Authenticator App oder ein OTP Generator erzeugt wird.

Risiko – Wiederverwendung

Da es nicht einfach ist, sich Passwörter zu merken, verwenden viele Nutzer ihre Passwörter gerne an verschiedenen Stellen. Mitunter nutzen sie leichte Abänderungen in Form von angehängten Zahlen, etwa Jahreszahlen. Das Problem hierbei ist, sobald die Zugangsdaten zu einer Online-Plattform in fremde Hände gelangt sind, geraten auch Zugänge zu anderen Plattformen, Anwendungen oder Systemen in Gefahr. Gerade in der Schule ist die Gefahr groß, dass die Zugangsdaten von Lehrkräften, wenn sie in falsche Hände gelangt sind, an anderen Anwendungen und Plattformen, welche Lehrkräfte der Schule ebenfalls benutzen, getestet werden. Selbiges gilt auch, wenn Zugangsdaten durch einen Angriff auf eine Online-Plattform in fremde Hände gelangen. Sie werden dann systematisch an anderen Plattformen getestet.

Da es nicht einfach ist, sich Passwörter zu merken, verwenden viele Nutzer ihre Passwörter gerne an verschiedenen Stellen. Mitunter nutzen sie leichte Abänderungen in Form von angehängten Zahlen, etwa Jahreszahlen. Das Problem hierbei ist, sobald die Zugangsdaten zu einer Online-Plattform in fremde Hände gelangt sind, geraten auch Zugänge zu anderen Plattformen, Anwendungen oder Systemen in Gefahr. Gerade in der Schule ist die Gefahr groß, dass die Zugangsdaten von Lehrkräften, wenn sie in falsche Hände gelangt sind, an anderen Anwendungen und Plattformen, welche Lehrkräfte der Schule ebenfalls benutzen, getestet werden. Selbiges gilt auch, wenn Zugangsdaten durch einen Angriff auf eine Online-Plattform in fremde Hände gelangen. Sie werden dann systematisch an anderen Plattformen getestet.

Maßnahme – verschiedene Passwörter

Es gibt nur einen einzigen Weg, dieses Risiko zu vermeiden. Die Zugänge zu verschiedenen Anwendungen, Systemen, Geräten und Online-Plattformen müssen durch verschiedene Passwörter geschützt werden. Diese Passwörter dürfen nicht voneinander ableitbar sein. Am besten verwendet man hier einen Passwortmanager, welcher starke Passwörter erzeugt und speichert.

Risiko – Erraten

Es ist leichter, sich Passwörter zu merken, wenn sie mit bekannten Personen, Ereignissen, Tieren und ähnlichem verknüpft sind. Deshalb verwenden Nutzer gerne Namen, Geburtsdaten und ähnlich. Dadurch entsteht für die mit diesen Passwörtern geschützten Zugänge jedoch ein enormes Risiko, da sich diese Passwörter entweder erraten lassen oder durch ein wenig Recherche zu ermitteln sind. Das gilt selbst, wenn diese Passwörter durch zusätzliche Zahlen, Sonderzeichen oder ähnlich verlängert werden. Auch wenn einzelne Buchstaben durch Ziffern oder Sonderzeichen ersetzt werden, etwa ein o durch 0 oder ein S durch $, da diese “Tricks” von vielen Menschen genutzt werden.

Es ist leichter, sich Passwörter zu merken, wenn sie mit bekannten Personen, Ereignissen, Tieren und ähnlichem verknüpft sind. Deshalb verwenden Nutzer gerne Namen, Geburtsdaten und ähnlich. Dadurch entsteht für die mit diesen Passwörtern geschützten Zugänge jedoch ein enormes Risiko, da sich diese Passwörter entweder erraten lassen oder durch ein wenig Recherche zu ermitteln sind. Das gilt selbst, wenn diese Passwörter durch zusätzliche Zahlen, Sonderzeichen oder ähnlich verlängert werden. Auch wenn einzelne Buchstaben durch Ziffern oder Sonderzeichen ersetzt werden, etwa ein o durch 0 oder ein S durch $, da diese “Tricks” von vielen Menschen genutzt werden.

Vor allem bei Online-Plattformen gibt es Funktionen, die Nutzern helfen sollen, den Zugang bei einem verlorenen Passwort wieder zu erlangen. Dafür gibt es Sicherheitsfragen. Sehr oft sind diese vorgegeben und fragen nach biografischen Informationen. Da die möglichen Antworten so recht begrenzt sind, können Dritte sich das zunutze machen, um sich Zugang zu einem Konto zu verschaffen.

Maßnahme – sichere Passwörter

Hier hilft nur die Verwendung von sicheren Passwörtern. Wie solche aussehen können, wird beispielsweise auf Seiten des Bundesamtes für Sicherheit und Informationstechnik beschrieben. Noch einfacher ist es allerdings, wenn man einen Passwort-Manager verwendet, da dieser komplexe Passwörter nicht nur erstellt, sondern auch noch sicher verwahrt.

Maßnahme – Lügen

Bei Sicherheitsfragen zur Wiederherstellung eines Kontos bzw. zum Wiedererlangen des Zugriffs auf ein Konto sollten nie echte Antworten mit biografischen Informationen gegeben werden. Hier sollte man immer eine erfundene Antwort geben. Damit man sich diese merken kann, sollte sie in einem Passwort-Manager hinterlegt werden.

Risiko – Wörterbuch Attacken

Um sich Zugang zu mit dem Internet verbundenen Rechnern und Online-Plattformen zu verschaffen, nutzen Hacker oft sogenannte Wörterbuch Attacken. Dabei werden sämtliche Wörter aus bekannten Wörterbüchern als Zugangsdaten ausprobiert. Bekannt sind auch die sogenannten Rainbow Tables, riesigen Sammlungen von erbeuteten Passwörtern, die dann ebenfalls systematisch ausgetestet werden, um Zugriff zu erhalten.

Um sich Zugang zu mit dem Internet verbundenen Rechnern und Online-Plattformen zu verschaffen, nutzen Hacker oft sogenannte Wörterbuch Attacken. Dabei werden sämtliche Wörter aus bekannten Wörterbüchern als Zugangsdaten ausprobiert. Bekannt sind auch die sogenannten Rainbow Tables, riesigen Sammlungen von erbeuteten Passwörtern, die dann ebenfalls systematisch ausgetestet werden, um Zugriff zu erhalten.

Maßnahme – komplexe Passwörter

Auch hier hilft nur eines, Passwörter müssen komplex sein. Wenn sie aus Wörtern aus dem Wörterbuch bestehen, dann müssen es mehrere sein und diese eventuell durch Sonderzeichen verbunden. Noch sicherer ist jedoch die Nutzung eines Passwort-Managers zur Generierung von komplexen Passwörtern mit ausreichend großer Anzahl von Zeichen.

Risiko – Phishing

Die Technik ist alt, jedoch noch immer erfolgreich. Durch E-Mails, gefälschte Websites oder sogar Telefonanrufe werden Nutzer dazu gebracht, ihre Zugangsdaten an Dritte zu verraten.

Die Technik ist alt, jedoch noch immer erfolgreich. Durch E-Mails, gefälschte Websites oder sogar Telefonanrufe werden Nutzer dazu gebracht, ihre Zugangsdaten an Dritte zu verraten.

Maßnahme – Vorsicht

Auch wenn es um Zugänge zu von Lehrkräften genutzten Plattformen geht, ist nicht ausgeschlossen, dass Dritte versuchen, durch Tricks an die Zugangsdaten zu gelangen. Hier hilft nur eine vernünftige Portion Skepsis, wenn in ungewöhnlichen Aktivitäten auf einem schulischen Rechner Zugangsdaten abgefragt werden oder man auf eine schulische E-Mail-Adresse eine entsprechend ungewöhnliche Abfrage erhält. Aus privaten Endgeräten kann man sich zusätzlich durch Software schützen, meist in Form von Internet Security Paketen, welche Websites und E-Mails auf verdächtige Links und Absender untersuchen.

Risiko – Server Hack

Vor allem schlecht gewartete Server werden leicht Beute von Hackern. Werden dann die Zugangsdaten von Nutzern nicht entsprechend gesichert verwahrt, erhalten die Hacker unter Umständen Zugriff auf große Mengen von Benutzernamen und Passwörtern. Diese können sie dann nutzen, um an auf dem Server gespeicherten Konto-Inhalten der Benutzer zu gelangen wie auch um sie an anderen Online-Plattformen zu testen.

Vor allem schlecht gewartete Server werden leicht Beute von Hackern. Werden dann die Zugangsdaten von Nutzern nicht entsprechend gesichert verwahrt, erhalten die Hacker unter Umständen Zugriff auf große Mengen von Benutzernamen und Passwörtern. Diese können sie dann nutzen, um an auf dem Server gespeicherten Konto-Inhalten der Benutzer zu gelangen wie auch um sie an anderen Online-Plattformen zu testen.

Maßnahme – Passwort-Manager

Im Internet gibt es verschiedene Datenbanken, in welchen gestohlene Zugangsdaten hinterlegt werden, sobald sie an irgendeiner Stelle im Internet auftauchen und verfügbar werden. Gute Passwort-Manager gleichen heute diese Datenbanken im Internet mit den vom Nutzer gespeicherten Zugangsdaten ab. Sobald sie dort Zugangsdaten des Benutzers finden, alarmieren sie diesen und fordern zu einer Änderung der Zugangsdaten auf. Handelt es sich bei den kompromittieren Zugangsdaten um solche, die auch an anderer Stelle verwendet wurden, sollte man dringend dort die Zugangsdaten ändern.

Risiko – Abfangen von Passwörtern

Besonders groß sind die Risiken, dass Zugangsdaten abgefangen werden, wenn der Login an Online-Plattformen von ungesicherten WLAN und Computern aus erfolgt. Dritte können dann leicht versuchen, sich in die Kommunikation zwischen zu schalten, um dabei Zugangsdaten zu erbeuten, mit denen sie sich dann selbst Zugang verschaffen.

Besonders groß sind die Risiken, dass Zugangsdaten abgefangen werden, wenn der Login an Online-Plattformen von ungesicherten WLAN und Computern aus erfolgt. Dritte können dann leicht versuchen, sich in die Kommunikation zwischen zu schalten, um dabei Zugangsdaten zu erbeuten, mit denen sie sich dann selbst Zugang verschaffen.

Maßnahme – nur sichere Zugänge nutzen

Derartige Risiken lassen sich nur vermeiden, indem Logins an schulischen Plattformen weder von ungesicherten WLAN aus noch von öffentlich zugänglichen, ungesicherten Computern aus erfolgt. Als Alternative zum Login aus einem WLAN heraus kann beispielsweise ein Zugang über mobiles Internet genutzt werden. Wer sich etwas besser auskennt, nutzt als Notbehelf ein VPN zur Absicherung der Kommunikation.

Zusammenfassung

Der Schutz von Zugängen zu Systemen, Programmen, Apps und Online-Plattformen, in welchen personenbezogene Daten aus der Schule verarbeitet werden ist für die Sicherheit der dort verarbeiteten Daten besonders wichtig. Aus diesem Grund ist es erforderlich, Zugänge vor allem dann zusätzlich zu schützen, im Idealfall durch eine Zwei Faktor Authentifizierung, wenn darauf von Geräten aus zugegriffen werden soll, welche außerhalb geschützter Räume wie der schulischen Verwaltung genutzt werden. Aber selbst dort ist eine Schule deutlich besser aufgestellt, wenn der Zugang zu Anwendungen und Online-Plattformen verstärkt geschützt wird, wenn dort große Mengen von personenbezogenen Daten, besonders sensible oder kritische Daten verarbeitet werden. Selbiges gilt auch für die Zugänge zu administrativen Konten.

Der Schutz von Zugängen zu Systemen, Programmen, Apps und Online-Plattformen, in welchen personenbezogene Daten aus der Schule verarbeitet werden ist für die Sicherheit der dort verarbeiteten Daten besonders wichtig. Aus diesem Grund ist es erforderlich, Zugänge vor allem dann zusätzlich zu schützen, im Idealfall durch eine Zwei Faktor Authentifizierung, wenn darauf von Geräten aus zugegriffen werden soll, welche außerhalb geschützter Räume wie der schulischen Verwaltung genutzt werden. Aber selbst dort ist eine Schule deutlich besser aufgestellt, wenn der Zugang zu Anwendungen und Online-Plattformen verstärkt geschützt wird, wenn dort große Mengen von personenbezogenen Daten, besonders sensible oder kritische Daten verarbeitet werden. Selbiges gilt auch für die Zugänge zu administrativen Konten.

Innerhalb des gesamten Sicherheitskonzeptes der schulischen Verarbeitung von personenbezogenen Daten stellt der Schutz von Zugängen nur einen Bestandteil dar, wie hoffentlich gezeigt werden konnte, jedoch einen wesentlichen.

Download Flyer

Der Flyer fasst die Risiken für den Zugriffsschutz mittels Passwörtern kurz und knapp mit möglichen Maßnahmen dar. Sie können ihn im Lehrerzimmer aufhängen, digital verteilen oder als Grundlage zur Sensibilisierung für das Thema nutzen.

Ein Fall Passwort Diebstahl von November 2018 (im August 2019 in der Presse) zeigt einmal mehr, wie wichtig es ist, sich zum Schutz von Nutzerkonten nicht auf ein Passwort alleine zu verlassen. Im angesprochenen Fall waren an einem

Ein Fall Passwort Diebstahl von November 2018 (im August 2019 in der Presse) zeigt einmal mehr, wie wichtig es ist, sich zum Schutz von Nutzerkonten nicht auf ein Passwort alleine zu verlassen. Im angesprochenen Fall waren an einem  Zunächst einmal sollten Passwörter selbst sicher sein. Im Fall des Gymnasiums von Darmstadt hätte dieses alleine zwar nicht geholfen, doch trotzdem soll hier kurz darauf eingegangen werden, wie man an der Schule für sichere Passwörter sorgen kann.

Zunächst einmal sollten Passwörter selbst sicher sein. Im Fall des Gymnasiums von Darmstadt hätte dieses alleine zwar nicht geholfen, doch trotzdem soll hier kurz darauf eingegangen werden, wie man an der Schule für sichere Passwörter sorgen kann.