Eine Frage, die im Datenschutz-Alltag von Schulen immer wieder auftaucht, ist die nach der Trennung des pädagogischen Netzes einer Schule von dem der schulischen Verwaltung. Muss diese Trennung physischer Natur sein oder reicht auch eine logische Trennung? Daran an schließen sich oft Fragen, ob es zulässig ist, auf einem PC in einem Klassenraum oder in einem PC Raum auf ein digitales Klassenbuch in der Cloud zuzugreifen, Noten in das externe Notenmodul einzugeben oder Zeugnisse zu schreiben?

In den Veröffentlichungen vieler Bundesländer zur Ausstattungsempfehlung für eine schulische IT wird teilweise schon vor mehr als zehn Jahren die logische Trennung als eine Möglichkeit neben der physischen Trennung beschrieben. Auch in NRW gibt es entsprechende Aussagen in Broschüren der Medienberatung NRW. Das Thema logische Trennung im Zusammenhang mit schulischen WLAN findet sich einmal in der Broschüre WLAN AN SCHULEN.pdf (2020):

“NETZWERKKONFIGURATIONEN UND BENUTZERVERWALTUNG

In der modernen Netzwerktechnik gibt es sicherheitszertifizierte Software, die die erforderliche logische Trennung der Netze in unterschiedliche Netzsegmente, sogenannte VLANs (virtuelle Netzwerke), innerhalb eines physikalischen Netzwerkes ermöglicht. Damit ist eine physikalische Trennung von Netzwerken nicht mehr notwendig. In Verbindung mit einem RADIUS-Server (Remote Authentication Dial-In User Service) bieten VLANs ein hohes Maß an Datensicherheit.”

In der Broschüre Lernförderliche IT-Ausstattung für Schulen.pdf von 2016 wird das Thema logische Trennung sogar noch umfangreicher aufbereitet:

“4.2 Netzwerk

Die bisherige Praxis der physischen Trennung des pädagogischen Netzes und des Verwaltungsnetzes ist nicht mehr zwingend geboten. Vielmehr kann aus § 2 Abs. 1 VODV I, (Verordnung über die zur Verarbeitung zugelassenen

Daten von Schülerinnen, Schülern und Eltern) insbesondere nach seiner Änderung im Jahr 1995, geschlossen werden, dass es ausreicht, eine logische Trennung über Netzwerkkomponenten und Anmeldeprozeduren herzustellen. Dabei dürfen personenbezogene Daten ausschließlich auf Rechnern, die der Verwaltung zugewiesen sind, verarbeitet werden und nicht auf Rechnern, die im

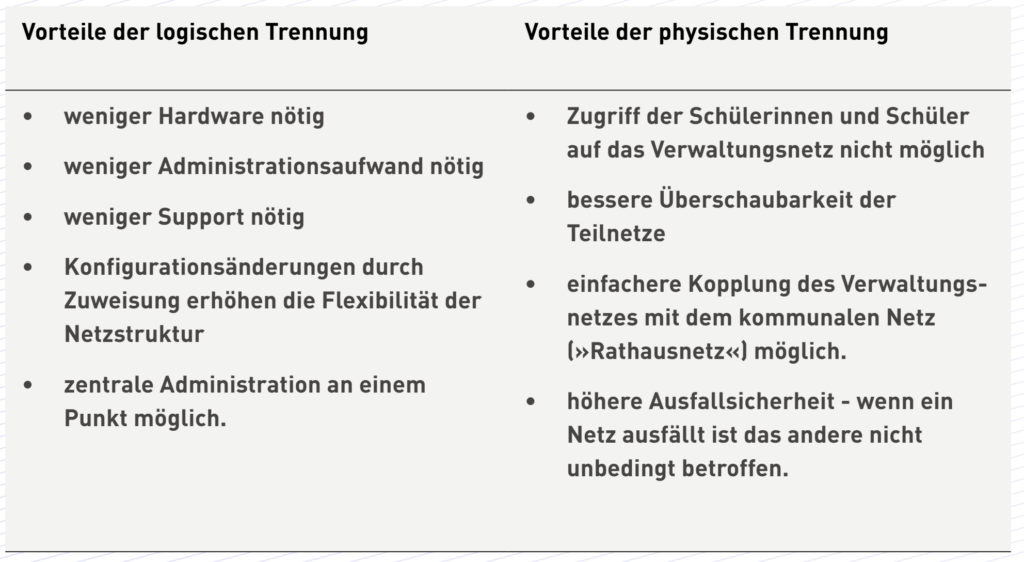

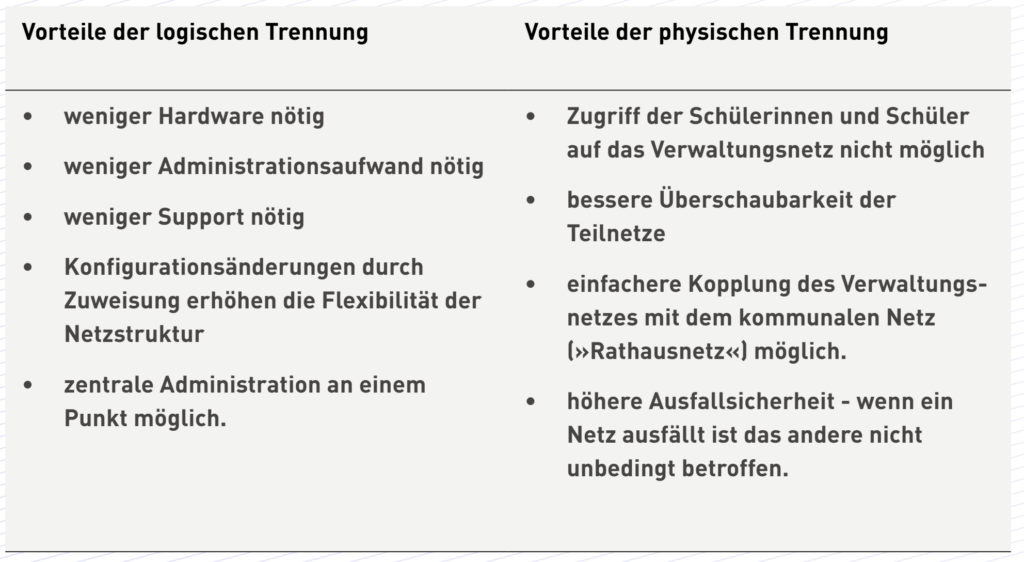

unterrichtlichen Einsatz sind. Als Ausnahmen sind hier nur personenbezogene Daten zu werten, die im Zuge des Unterrichts im pädagogischen Netz entstehen. In dieser Weise ist auch das in § 4 DSG NRW (Datenschutzgesetz NRW, 2016) und in Anlage zu § 9 Satz 1 BDSG (Bundesdatenschutzgesetz, 2010) geforderte Trennungsgebot zu sehen. Hier ist ebenfalls keine physische Trennung explizit eingefordert. In Tabelle 1 sind die Vorteile der jeweiligen Einrichtungsvarianten zusammengetragen. Die Erfahrung zeigt, dass man bei der Ausgestaltung der Netztrennung einen Kompromiss zwischen Sicherheit und Bedienbarkeit finden muss, um das Bauen »goldener Brücken«, wie das

Kopieren von Daten auf USB-Sticks oder Überspielen von Verwaltungsdaten in das pädagogische Netz, aufgrund zu unhandlicher Abläufe zu vermeiden.” In der Tabelle werden die Vorteile der beiden Trennungsvarianten zwischen dem pädagogischen Netz und dem Verwaltungsnetz dargestellt.

Die Möglichkeit, das Netzwerk der schulischen Verwaltung von dem für den Unterricht logisch zu trennen, lässt sich für NRW aus drei Stellen in schuldatenschutzrechtlichen Regelungen ableiten. Das sind die nahezu wortgleichen Regelungen in § 2 Abs. 1 Satz 1 VO-DV I und § 2 Abs. 1 Satz 1 VO-DV II sowie die in Abs. 1 Satz 4-6 BASS 10-41 Nr. 4 – Dienstanweisung für die automatisierte Verarbeitung von personenbezogenen Daten in der Schule.

In § 2 Abs. 1 Satz 1 VO-DV I macht die folgenden Vorgaben bezüglich der digitalen Verarbeitung von personenbezogenen Daten in der Schule:

§ 2 Verfahren der automatisierten Datenverarbeitung

(1) Die automatisierte Verarbeitung der personenbezogenen Daten ist zulässig auf dienstlichen digitalen Geräten und in Netzwerken, wenn jeweils über die Konfiguration die Vertraulichkeit, Integrität und Verfügbarkeit gemäß Artikel 32 in Verbindung mit Artikel 5 der Datenschutz-Grundverordnung gewährleistet sind.

Hier ist grundlegend festgelegt, auf bzw. in welchen digitalen Systemen in der Schule personenbezogene Daten verarbeitet werden dürfen. Das sind sowohl dienstliche Geräte als auch Netzwerke. Möglich ist damit die Verarbeitung sowohl auf Einzelgeräten wie auch Geräten, die zu einem Netzwerk, einem Verbund von Geräten, gehören. Voraussetzung für die Verarbeitung von personenbezogenen Daten auf bzw. in diesen Systemen ist, dass gem. Art. 32 DS-GVO in Verbindung mit Art. 5 DS-GVO die drei Schutzziele der Informationssicherheit – Vertraulichkeit, Integrität und Verfügbarkeit – gewährleistet sind.

Bei der Frage nach der Trennung von Unterricht und Verwaltung geht es vor allem um das Schutzziel Vertraulichkeit. Um die Vertraulichkeit von personenbezogenen Daten sicherzustellen, muss gewährleistet sein, dass nur berechtigte Personen Zugriff darauf erhalten. Das gilt für den individuellen Rechner wie auch für das Netzwerk. Gibt es mehrere Netzwerke, muss gegebenenfalls auch die Vertraulichkeit dieser Netzwerke untereinander sicherstellt sein, etwa indem Nutzer eines Netzwerks nicht auf ein anderes zugreifen können. Vertraulichkeit lässt sich mittels technischer und organisatorischer Maßnahmen erreichen. § 2 Abs. 1 Satz 1 VO-DV I gibt vor, dass die Gewährleistung der Schutzziele durch die Konfiguration erfolgen muss. Konfiguration kann sowohl hardware- als auch softwareseitige Maßnahmen meinen, wie auch eine Kombination von beiden. Welche Maßnahmen im Einzelfall eingesetzt werden, hängt von verschiedenen Faktoren ab, die sich aus dem Schutzbedarf der verarbeiteten Daten, sowie der eingesetzten Hard- und/ oder Software selbst ergeben.

In den Anfangszeiten der Digitalisierung in Schule waren PCs in Computerräumen in ihrem eigenen Netzwerk verbunden, dem pädagogischen Netz, in der Regel sogar mit einem eigenen Internetzugang. Streng davon getrennt in ihrem eigenen Netzwerk, dem Verwaltungsnetz, waren die für Verwaltungsarbeiten eingerichteten Arbeitsplätze der Schulleitung und des Sekretariats. Für Lehrkräfte gab es teilweise noch einmal ein davon getrenntes separates Netzwerk mit Arbeitsplätzen. Durch physikalisch voneinander getrennte Netzwerke war sichergestellt, dass die in der schulinternen Verwaltung verarbeiteten personenbezogenen Daten vor unbefugten Zugriffen durch Schüler geschützt waren. Selbst wenn Schüler in den Besitz von Zugangsdaten kamen, konnten sie damit nicht aus dem pädagogischen Netz auf die Verwaltungsrechner zugreifen.

Moderne IT braucht diese physische Trennung nicht mehr. Heute laufen Verwaltung und Unterricht mitunter auf einem einzigen Server im Keller der Schule nebeneinander, wie auch die Daten verschiedener Schulen in SchiLD-Zentral auf einem einzigen Server laufen können oder die Instanzen des Landes Moodle, Logineo NRW LMS, vieler Schulen nebeneinander betrieben werden, ohne dass die Nutzer davon etwas merken oder auf die Instanzen der anderen Schulen zugreifen könnten.

Mit der Frage, ob die Rechtsvorgabe aus § 2 Abs. 1 Satz 1 VO-DV I nun eine physische Trennung erfordert oder auch eine logische Trennung zulässt, beschäftigte sich schon 2012 eine “Rechtliche Stellungnahme zur physischen oder logischen Trennung von Schulverwaltungsnetz und pädagogischem Netz“ Die rechtliche Stellungnahme, welche von einer Mitarbeiterin des Fraunhofer-Instituts für Sichere Informationstechnologie (SIT) und einem Mitarbeiter der Kommunalen Informationsverarbeitung Baden-Franken (KIVBF) für CloudCycle, ein Projekt der Uni Stuttgart, erstellt wurde, kommt zu folgendem Ergebnis:

“Nach Auffassung beider Verfasser dieser Stellungnahme ergibt sich aus § 2 Abs. 1 VO-DV I keine Pflicht, das Schulverwaltungsnetz und das pädagogische Netz physikalisch voneinander zu trennen, sondern lediglich die Pflicht, personenbezogene Daten, die für Verwaltungszwecke erhoben wurden, nur auf ADV-Arbeitsplätzen zu verarbeiten, die für Verwaltungszwecke eingerichtet wurden. Was die Datenhaltung an sich angeht, muss diese nach Auffassung beider Verfasser nicht physisch getrennt erfolgen. Im Ergebnis gehen die beiden Verfasser daher davon aus, dass das Schulverwaltungsnetz und das pädagogische Netz im Rahmen einer Bildungscloud nicht physisch voneinander getrennt werden müssen, sondern eine logische Trennung erfolgen kann, solange zum Beispiel über Zugriffsregelungen verhindert wird, dass „eine Anwendung außer auf die für den ursprünglichen Zweck eigentlich relevanten Daten auch noch auf weitere, zweckfremde Daten zugreifen kann [….].““

Man kommt also zu dem Schluss:

- Schulverwaltungsnetz und pädagogisches Netz können auch logisch von einander getrennt werden,

- personenbezogene Daten aus der schulischen Verwaltung dürfen nur auf für Verwaltungsarbeiten eingerichteten Arbeitsplätzen verarbeitet werden,

- die Speichung von personenbezogenen Daten aus der schulischen Verwaltung erfordert keine physische Trennung von pädagogischen Daten, und

- in einer Bildungscloud ist eine logische Trennung von Bildung und Verwaltung möglich, etwa über Zugriffsregelungen.

Logineo NRW, die Basis Plattform mit Online-Dateiverwaltung, E-Mail und Kalender, welche es zur Zeit der Stellungnahme noch nicht gab, verfügt laut Dokumentation über eine “strikte technische Trennung” von Bildungs- und Verwaltungscloud. Auch der sogenannte Daten-Safe innerhalb der Verwaltungscloud ist noch einmal auf technischer Ebene strikt vom Rest getrennt. Lehrkräfte und Schüler melden sich über den selben Login an Logineo NRW an, Schüler können jedoch nicht auf den Verwaltungsteil zugreifen. Die Trennung erfolgt hierfür an erster Stelle, durch eine Vergabe von Zugriffsrechten, die den verschiedenen Nutzerrollen zugewiesen sind, also durch eine logische Trennung.

Inwieweit die “strikte technische Trennung” auch durch eine zusätzlich physische Trennung umgesetzt wird, ist der Dokumentation nicht zu entnehmen. Bekannt ist, dass es zumindest zwei getrennte EduSharing Instanzen gibt. Diese könnten auf verschiedenen virtuellen Servern wie auch physischen Servern laufen.

“LOGINEO NRW unterstützt die Trennung von pädagogischer Arbeit und Verwaltungstätigkeit durch eine für Schülerinnen und Schüler bzw. Auszubildende im ZfsL nicht zugängliche Verwaltungscloud.” Anlage1_Produktbeschreibung.pdf

“Trennung zwischen pädagogischem Bereich und Verwaltungsbereich

Im Cloud-Dateimanager von LOGINEO NRW sind der pädagogische- und der Verwaltungsbereich strikt, das bedeutet auf technischer Ebene, voneinander getrennt. Diese Maßnahme dient der zusätzlichen Datensicherheit und unterstützt darüber hinaus die klare und bewusste Unterscheidung beider Arbeitsbereiche durch die Benutzerinnen und Benutzer. Lernende in der Schule und Auszubildende im ZfsL haben auf die Verwaltungscloud keinen Zugriff und können diesen auch nicht im Rahmen von Bedienungsfehlern erhalten.“ Anlage_8_Rechte_Rollen_Konzept.pdf

Während die beiden Regelungen in VO-DV I und II vorsehen, das Schutzziel Vertraulichkeit über die Konfiguration, also technische Maßnahmen umzusetzen, stellt die BASS 10-41 Nr. 4 – Dienstanweisung für die automatisierte Verarbeitung von personenbezogenen Daten in der Schule selbst eine organisatorische Maßnahme dar, um die Vertraulichkeit der Verarbeitung zu regeln. In dieser Dienstanweisung, die mit Stand von April 2022 noch nicht aktualisiert wurde, geht es um die Zulässigkeit der lokalen Verarbeitung von als sensibel eingestuften personenbezogenen Daten von Schülern und Lehrkräften.

Schuleigene ADV-Anlagen, zu denen Schülerinnen und Schüler Zugang haben, dürfen nicht für die lokale Verarbeitung der unter

Nummern 4.3.2.1 bis 4.3.2.4 sowie 4.3.3 genannten Dokumente eingesetzt werden. Die lokale Verarbeitung von Zeugnissen, sonderpädagogischen Gutachten gemäß

§ 19 Absatz 5 SchulG (BASS 1-1), Lern- und Förderempfehlungen gemäß

§ 50 Absatz 3 SchulG und Benachrichtigungen gemäß

§ 50 Absatz 4 SchulG ist auf diesen Anlagen untersagt. Dieses bezieht sich in der Regel auf Anlagen außerhalb des Verwaltungsnetzes.

In der Dienstanweisung geht es speziell um Computer Arbeitsplätze, zu denen Schülerinnen und Schüler Zugang haben und die sich in der Regel außerhalb des Verwaltungsnetzes befinden. Darunter fallen beispielsweise PCs in Computerräumen oder auch Lehrer Arbeitsplätze in Klassenräumen. Es können isolierte Arbeitsplätze sein, die keine Verbindung zu irgendeinem Netzwerk haben oder solche, die sich in anderen Netzwerken befinden. Zugang muss im Sinne der Dienstanweisung nicht unbedingt auch bedeuten, dass Schüler sich an diesen Arbeitsplätzen anmelden können. Es reicht ein physischer Zugang. Auf Computerarbeitsplätzen, die den beschriebenen Kriterien entsprechen, ist durch diese Regelung jeweils die lokale Verarbeitung der aufgeführten personenbezogenen Daten untersagt. Damit schränkt die Dienstanweisung die Möglichkeiten, welche sich durch die Regelungen in VO-DV I und II ergeben, ein. Das heißt, selbst wenn bei einem PC durch die Konfiguration die Vertraulichkeit gewährleistet ist, so dürfen die in der Dienstanweisung genannten Daten dort nicht lokal verarbeitet werden, sofern Schüler zu diesem PC Zugang haben.

Im Umkehrschluss bedeutet die beschriebene Einschränkung jedoch auch, dass eine Verarbeitung der beschriebenen Daten, sofern sie nicht lokal erfolgt, sondern in einer sicheren Basis-IT-Infrastruktur wie Logineo NRW, von diesen Arbeitsplätzen aus durchaus zulässig ist. Möglich sein sollte auf solchen Computer Arbeitsplätzen demnach dann sogar eine lokale Verarbeitung von anderen, nicht unter die beschriebenen Kategorien fallenden personenbezogenen Daten, vorausgesetzt, die in VO-DV I Und II beschriebenen Schutzziele sind dort gewährleistet. Ob und inwieweit dieses erforderlich und sinnvoll ist, ist eine andere Frage.

Die persönlichen Dienstgeräte der Lehrkräfte, zu denen Schülerinnen und Schüler, keinen Zugang haben sollten, fallen nicht unter die in der Dienstanweisung vorgegebenen Einschränkungen, solange eine Lehrkraft dieses Gerät nicht dauerhaft offen in der Klasse stehen lässt.

Was heißt das jetzt für die schulische Praxis?

Die Vorgabe in § 2 Abs. 1 Satz 1 VO-DV I und § 2 Abs. 1 Satz 1 VO-DV II, die Gewährleistung der Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit umzusetzen, ist technikneutral formuliert über den Begriff der Konfiguration. Damit ist sowohl eine Umsetzung über eine logische wie auch eine physische Trennung als auch eine Kombination von beiden möglich. Der Schutzbedarf und die den einzelnen Computern, den Netzwerken, Anwendungen und Online-Plattformen verfügbaren technischen Möglichkeiten bestimmen letztlich, wie die Umsetzung des Schutzziels Vertraulichkeit durch technische Maßnahmen praktisch umgesetzt wird.

Schulen sind gerade bei Netzwerkstrukturen innerhalb eines Schulgebäudes oftmals bauliche Grenzen gesetzt. “Eine physikalische Trennung der Netze, sprich der Verkabelung einschließlich der Hard- und Software scheitert regelmäßig an baulichen Voraussetzungen und auch an den hiermit verbundenen Kosten.” heißt es im Rechtsgutachten Digitalpakt Schulen von 2019. Um diese Einschränkungen zu kompensieren, muss mit Hardware gearbeitet werden, welche eine sichere logische Trennung ermöglichen: “Daraus resultieren zusätzliche Anforderungen an die Netzwerkkomponenten (Switche, WLAN-APs), welche in der Praxis auch gut und datenschutzrechtlich sicher erfüllt werden können.” Man schlägt dann im Einzelnen folgende Komponenten vor:

”

• Managebar Layer-2 oder besser

• VLAN-Unterstützung

• Multi-SSID”

Die Einrichtung von VLAN (Virtual Local Area Network) ist eine Form der logischen Trennung, bei welcher logische Teilnetze innerhalb eines Switches oder eines gesamten physischen Netzwerks konfiguriert werden. In einem Dokument zur Netzwerksegmentierung für Administratoren und Entscheider von KOM SG wird beschrieben, wie sich diese Trennung von Netzwerken gegeneinander erreichen lässt: “Eine Netzwerksegmentierung wird am einfachsten durch VLANs erreicht. Mit VLANs lassen sich mehrere logisch getrennte Netzwerke über die gleichen physischen Kanäle verwalten. Netzwerkpakete werden entsprechend des VLANs markiert (Tagging) und operieren getrennt zu Paketen mit anderer VLAN Markierung.“

Das Beispiel Netzwerke zeigt, wie komplex das Thema ist. Einfache Antworten gibt es hier nicht. Ob ein Netzwerk die erforderlichen Voraussetzungen für eine sichere Abtrennung mitbringt, kann von den baulichen Gegebenheiten im Schulgebäude abhängen. Inwieweit eine Online Plattform die erforderlichen Voraussetzungen für eine sichere Trennung von schulischer Verwaltung und Unterricht mitbringt, hängt davon ab, ob die Entwickler dieses Thema mitgedacht und umgesetzt haben, und muss jeweils für den Einzelfall ermittelt werden. Logineo NRW bringt für die Basis Plattform diese Voraussetzungen mit, wohingegen das Landes Moodle Logineo NRW LMS sie von Haus aus nicht mitbringt. Wollte man mit Moodle eine entsprechende Trennung umsetzen, müsste man dafür die mandantenfähige Version Moodle Workplace verwenden. Die Macher von IServ geben an, dass ihre Plattform nicht die erforderlichen Voraussetzungen mitbringt und Schulen für Verwaltungszwecke eine zweite Instanz benötigen. Die großen Office Plattformen von Microsoft und Google, deren Nutzung für Zwecke der schulischen Verwaltung aus anderen Gründen ausscheidet, verfügen über sehr umfangreiche Möglichkeiten, verschiedene Bereiche innerhalb der Plattform voneinander abzuschotten. Die aus Island stammende Plattform Namfus wird als “ganzheitliches Schulverwaltungs- und Lernmanagementsystem” beworben und sollte von daher in der Lage sein, beide Bereiche sicher von einander zu trennen. Technische Möglichkeiten, Vertraulichkeit zu gewährleisten, wenn eine Plattform sowohl für schulische Verwaltung wie auch pädagogische Zwecke genutzt werden soll, müssen bei der Entwicklung von Anfang an mitgedacht werden. Da eine nachträgliche Anpassung sehr tiefgreifende Veränderungen erfordern kann, ist es oft nicht möglich, ursprünglich für das Lernen konzipierte Plattformen auch für schulische Verwaltungszwecke auszubauen.

Wer noch etwas mehr Technik braucht

Das BSI hält verschiedene Informationen zum Thema Sicherheit bereit. Bestandteil des Standarddatenschutzmodells, ist die SDM 2.0 Beschreibung von Trennungsoptionen. Hier geht es jetzt nicht nur um Netzwerke, sondern primär um die Trennung der Verarbeitung von personenbezogenen Daten durch verschieden Fachapplikationen (spezialisierte Software). Das Modell kann jedoch vom Prinzip her auf andere Bereiche übertragen werden, also beispielsweise auch auf Online Plattformen.

“Differenzierung bei hohem Schutzbedarf

- Logische Trennung ohne technische Unterstützung, die allein auf einer Organisationsanweisung beruht, welche der verfügbaren Daten nicht verarbeitet werden dürfen;

- logische Trennung durch parallel betriebene Instanzen innerhalb einer Applikation, die aufgrund von der Sachbearbeitung zugänglichen Regeln eine Hürde für den Zugriff auf verfügbare Daten einzieht (typisch: Mandantentrennung durch Regeln innerhalb einer Datenbankinstanz);

- logische Trennung durch parallel betriebene Instanzen innerhalb einer Applikation, die aufgrund der Administration zugänglichen Regeln eine Hürde für den Zugriff auf verfügbare Daten einzieht (typisch: Mandantentrennung durch Regeln innerhalb einer Datenbankinstanz);

- logische Trennung von Fachapplikationen, die parallel innerhalb eines Betriebssystems betrieben werden (typisch: mehrere Datenbank-Instanzen);

- logische Trennung von Fachapplikationen, von der jeweils eine Instanz in einem virtuellen Betriebssystem betrieben wird, wobei die virtuellen Systeme als „Gäste“ auf einem gemeinsamen Betriebssystem („Host“) aufsetzen;

- physikalische Trennung von Fachapplikationen, bei der jede Fachapplikation in einem Betriebssystem auf einer eigenen IT-Hardware in einem gemeinsamen Rack eines Server-Raums über unterschiedliche Netze erreichbar betrieben wird;

- physikalische Trennung von Fachapplikationen, bei der jede Fachapplikation in einem Betriebssystem auf einer eigenen IT-Hardware in unterschiedlichen Räumen eines Gebäudes über unterschiedliche Netze erreichbar betrieben werden;

- physikalische Trennung von Fachapplikationen, bei der jede Fachapplikation in anderen Rechenzentren, die bspw. spezialisiert für bestimme Verwaltungen („Landesrechenzentrum“, „kommunales Rechenzentrum“) oder für spezielle Berufsgeheimnisträger („Apotheken-Rechenzentrum“) betrieben werden.

Es lassen sich weitere Zwischenstufen formulieren, wobei ganz wesentlich auch die Trennung von Netzen – logisch anhand von Regeln auf Routern und Switches – oder anhand physikalischer Trennung auf der Ebene der Verkabelung zu beachten ist.“

In der Auflistung der Maßnahmen zur Trennung von Fachanwendungen nimmt die Absicherung der Trennung zur Wahrung der Vertraulichkeit von oben nach unten zu. Je höher der Schutzbedarf, desto besser muss die Trennung abgesichert sein.

Eine Möglichkeit, das Schutzziel Vertraulichkeit durch technische Maßnahmen zu erreichen, ist die Virtualisierung, wie sie in der Liste des BSI zur Differenzierung bei hohem Schutzbedarf oben auch erwähnt wird. In seiner Veröffentlichung zur Cyber-Sicherheit BSI-CS 113: „Server-Virtualisierung“ gibt das BSI entsprechende Empfehlungen zum Einsatz von Virtualisierung. Auf Seite 5 findet sich diese Übersicht.

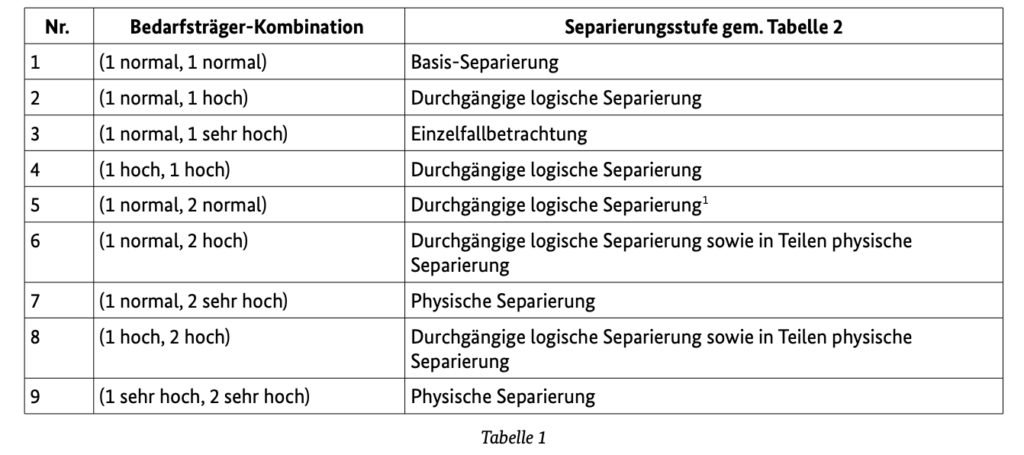

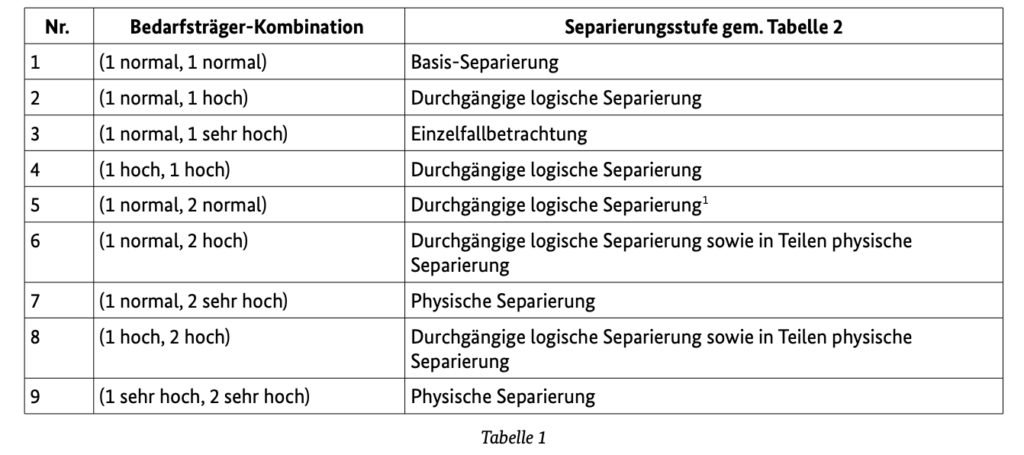

“Die folgende Matrix beinhaltet einen Vorschlag zur Gestaltung virtualisierter Infrastrukturen.

Es wird von drei unterschiedlichen Schutzbedarfskategorien (normal, hoch, sehr hoch, siehe auch [IT-GS])) ausgegangen sowie von zwei Bedarfsträgern.”

Bedarfsträger kann hier beispielsweise zwei Abteilungen in einer Behörde einen. Das Modell ist auch auf Schulserver übertragbar, etwa mehrere IServ Instanzen, welche ein Schulträger für seine Schulen betreibt oder die IServ Instanzen, welche der Anbieter selbst in seinem Cloud Angebot betreibt für Schulen, deren Schulträger die Plattform ohne eigene Hardware bereitstellen möchten.

Es gibt weitere technische Möglichkeiten, Vertraulichkeit zu gewährleisten, etwa Verschlüsselung. In AWS Logische Trennung, Handbuch für Behörden beschreibt der Server Dienstleister Amazon für seine Cloud Services: “Beispielsweise ist die Verwendung von starken kryptographischen Algorithmen zur logischen Trennung von Kundendaten bei gespeicherten Daten mit der räumlichen Trennung von gespeicherten Daten (eine IL5-Anforderung) gleichwertig.” Es ist so möglich, die Daten unterschiedlicher Unternehmen, sondern auch von verschiedenen Nutzergruppen unterschiedlich zu verschlüsseln.

Stand 04/2022

Im Ergebnis konnte so der Nachweis erbracht werden, dass die Übermittlung von Telemetriedaten an Microsoft erfolgreich unterbunden werden kann.

Im Ergebnis konnte so der Nachweis erbracht werden, dass die Übermittlung von Telemetriedaten an Microsoft erfolgreich unterbunden werden kann.